Acheter Cryptos

Payer en

USD

Acheter & Vendre

HOT

Achetez et vendez des cryptomonnaies via Apple Pay, cartes bancaires, Google Pay, virements bancaires et d'autres méthodes de paiement.

P2P

0 Fees

Zéro frais, +400 options de paiement et une expérience ultra fluide pour acheter et vendre vos cryptos

Carte Gate

Carte de paiement crypto, permettant d'effectuer des transactions mondiales en toute transparence.

Trader

Basique

Spot

Échangez des cryptos librement

Marge

Augmentez vos bénéfices grâce à l'effet de levier

Conversion & Trading en blocs

0 Fees

Tradez n’importe quel volume sans frais ni slippage

Tokens à effet de levier

Soyez facilement exposé à des positions à effet de levier

Pré-marché

Trade de nouveaux jetons avant qu'ils ne soient officiellement listés

Futures

Futures

Des centaines de contrats réglés en USDT ou en BTC

Options

HOT

Tradez des options classiques de style européen

Compte unifié

Maximiser l'efficacité de votre capital

Trading démo

Lancement Futures

Préparez-vous à trader des contrats futurs

Événements futures

Participez à des événements pour gagner de généreuses récompenses

Trading démo

Utiliser des fonds virtuels pour faire l'expérience du trading sans risque

Earn

Lancer

CandyDrop

Collecte des candies pour obtenir des airdrops

Launchpool

Staking rapide, Gagnez de potentiels nouveaux jetons

HODLer Airdrop

Conservez des GT et recevez d'énormes airdrops gratuitement

Launchpad

Soyez les premiers à participer au prochain grand projet de jetons

Points Alpha

NEW

Tradez des actifs on-chain et profitez des récompenses en airdrop !

Points Futures

NEW

Gagnez des points Futures et réclamez vos récompenses d’airdrop.

Investissement

Simple Earn

Gagner des intérêts avec des jetons inutilisés

Investissement automatique

Auto-invest régulier

Double investissement

Acheter à bas prix et vendre à prix élevé pour tirer profit des fluctuations de prix

Staking souple

Gagnez des récompenses grâce au staking flexible

Prêt Crypto

0 Fees

Mettre en gage un crypto pour en emprunter une autre

Centre de prêts

Centre de prêts intégré

Gestion de patrimoine VIP

La gestion qui fait grandir votre richesse

Gestion privée de patrimoine

Gestion personnalisée des actifs pour accroître vos actifs numériques

Fonds Quant

Une équipe de gestion d'actifs de premier plan vous aide à réaliser des bénéfices en toute simplicité

Staking

Stakez des cryptos pour gagner avec les produits PoS.

Levier Smart

NEW

Pas de liquidation forcée avant l'échéance, des gains à effet de levier en toute sérénité

Mint de GUSD

Utilisez des USDT/USDC pour minter des GUSD et obtenir des rendements de niveau trésorerie

Plus

Promotions

Centre d'activités

Participez aux activités et gagnez des récompenses en espèces et des produits exclusifs

Parrainage

20 USDT

Gagnez 40 % de commission ou jusqu’à 500 USDT de récompenses

Annoncement

Annonces de nouvelles inscriptions, activités, mises à jour, etc

Blog Gate

Articles sur le secteur de la crypto

Services VIP

Frais ultra-réduits

Preuve de réserves

Gate promet une preuve de réserves à 100 %

Affiliés

Bénéficiez des commissions exclusives et des rendements élevés

Gestion des actifs

NEW

Solution complète de gestion des actifs

Institutionnel

NEW

Solutions professionnelles de gestion d'actifs numériques pour les institutions

Virement Bancaire OTC

Dépôt et retrait fiat

Programme pour les Brokers

Mécanismes de remboursement API avantageux

Gate Vault

Assurez la sécurité de vos actifs

Bitcoin « gravement sous-estimé » mais incapable de rebondir ! Analyste : « La période de stagnation » devrait se poursuivre

Il y a 7h

Déjà 2026, qui joue encore aux NFT ?

Il y a 7h

Sujets populaires

Afficher plus10.28K Popularité

33.6K Popularité

7.68K Popularité

6.52K Popularité

31.15K Popularité

Hot Gate Fun

Afficher plus- MC:$3.66KDétenteurs:20.95%

- MC:$3.51KDétenteurs:10.00%

- MC:$3.53KDétenteurs:20.00%

- MC:$3.58KDétenteurs:20.00%

- MC:$3.55KDétenteurs:20.00%

Épingler

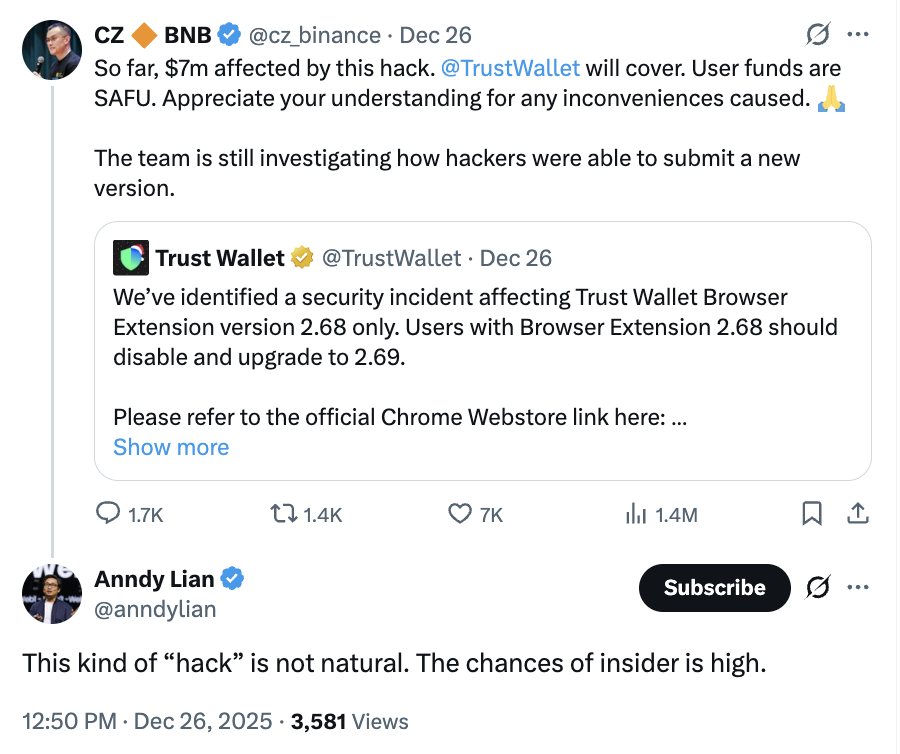

CZ : Trust Wallet indemnisera la perte de 7 millions de dollars suite au piratage de Noël

Le portefeuille de cryptomonnaies Trust Wallet a récemment révélé une vulnérabilité de sécurité dans son extension de navigateur v2.68, entraînant le vol d’environ 7 millions de dollars des fonds des utilisateurs. CZ, le fondateur de Binance, a déclaré que Trust Wallet indemniserait intégralement les utilisateurs affectés et a appelé ceux utilisant cette version à prendre immédiatement des mesures pour sécuriser leur portefeuille.

Les utilisateurs de Trust Wallet ont été victimes, lors de la journée de Noël, d’une attaque exploitant une vulnérabilité soigneusement planifiée, aboutissant à une perte d’environ 700 000 000 de dollars. Selon certaines sources, cette attaque aurait été en préparation dès début décembre. La société de cybersécurité SlowMist a également indiqué que ces extensions malveillantes continuaient d’exporter les informations personnelles des utilisateurs.

Trust Wallet a précédemment publié sur X que la version 2.68 de son extension de navigateur était affectée par un incident de sécurité, impactant les utilisateurs de bureau, et a conseillé de mettre à jour vers la version 2.69.

Actualité : La vulnérabilité de l’extension Trust Wallet a été révélée, les fonds des utilisateurs volés pour plus de 600 millions de dollars

CZ, co-fondateur de Binance, a indiqué dans un post sur X vendredi que les fonds perdus seraient compensés : « Actuellement, cette attaque a causé une perte de 700 millions de dollars. Une compensation sera effectuée. La sécurité des fonds des utilisateurs n’est pas compromise. » Il a également mentionné que l’équipe de Trust Wallet continue d’enquêter sur la façon dont le hacker a pu soumettre une nouvelle version.

Jusqu’à présent, $7m affecté par cette attaque. @TrustWallet sera indemnisé. Les fonds des utilisateurs sont SAFU. Nous vous remercions de votre compréhension pour tout désagrément causé. 🙏

L’équipe continue d’enquêter sur la manière dont les hackers ont pu soumettre une nouvelle version. https://t.co/xdPGwwDU8b

— CZ 🔶 BNB (@cz_binance) 26 décembre 2025

Les vulnérabilités dans les portefeuilles de cryptomonnaies représentent une menace de plus en plus sérieuse pour les investisseurs en actifs numériques. Selon les données de Chainalysis, le montant volé en 2025 dépasse 3,4 milliards de dollars, dont à lui seul, en février, l’incident de vol chez Bybit a causé une perte finale d’environ 1,5 milliard de dollars. En 2025, le nombre d’incidents de vol de portefeuilles personnels a explosé à 158 000, affectant 80 000 victimes différentes, mais le montant total volé (713 millions de dollars) a diminué par rapport à 2024.

Actualité : Progression de l’enquête sur le vol de 1,4 milliard de dollars chez Bybit : près de 28 % des flux de cryptomonnaies « coupés », 3,84 % des actifs gelés avec succès

La vulnérabilité de Trust Wallet suscite l’inquiétude dans l’industrie des cryptomonnaies

Le fondateur de SlowMist, Yu Xian, a publié un message indiquant qu’il avait observé que les planificateurs de l’attaque contre Trust Wallet avaient commencé à préparer dès le 8 décembre.

L’extension de navigateur Trust Wallet vulnérable à une porte dérobée est la version 2.68.0, corrigée dans la version 2.69.0. En comparant, voici les différences entre le code normal et le code avec porte dérobée, comme illustré ci-dessous.

Le code de porte dérobée a ajouté un PostHog pour collecter diverses informations privées des utilisateurs du portefeuille (y compris la phrase de récupération), et les envoyer au serveur de l’attaquant api.metrics-trustwallet[.]com.

Chronologie estimée : l’attaquant a commencé à préparer au moins le 8 décembre https://t.co/EpvCqRli7n pic.twitter.com/FOLjD6aPar

— Cos( Yu Xian)😶🌫️ (@evilcos) 26 décembre 2025

Yu Xian a indiqué que la version de l’extension Trust Wallet avec porte dérobée était la 2.68.0, et la version corrigée est la 2.69.0. Il a comparé le code normal et le code avec porte dérobée, déclarant : « Le code de porte dérobée a ajouté un PostHog pour collecter diverses informations privées des utilisateurs du portefeuille (y compris la phrase de récupération), et les envoyer au serveur de l’attaquant api.metrics-trustwallet[.]com. La chronologie estimée : l’attaquant aurait commencé à préparer au moins le 8 décembre (soit le 8 décembre), a réussi à implanter la porte dérobée le 22 décembre, et a commencé à transférer des fonds lors de Noël, ce qui a été découvert. »

Certains experts du secteur suggèrent que cette vulnérabilité pourrait indiquer une activité interne, car l’attaquant aurait pu soumettre une nouvelle version de Trust Wallet sur le site web. « Ce type d’attaque de hackers n’est pas naturel. La possibilité d’un personnel interne est très élevée. »

Concernant ceux qui pensent que « c’est probablement un membre de l’équipe (à l’intérieur) qui a commis l’acte », CZ lui-même a également évoqué cette possibilité. SlowMist a également indiqué que l’attaquant « connaît très bien le code source de l’extension Trust Wallet », ce qui permettrait aux hackers d’implémenter le code de porte dérobée nécessaire pour collecter des informations sensibles des utilisateurs.