Kimchi Premium đối đầu với tin tặc được nhà nước bảo trợ: Cuộc chiến tranh mạng bí mật giữa Bắc và Nam Triều Tiên sau nhiều vụ xâm nhập vào Upbit

Thị trường đang phục hồi, nhưng các sàn giao dịch lại tiếp tục đối mặt với các sự cố an ninh mạng.

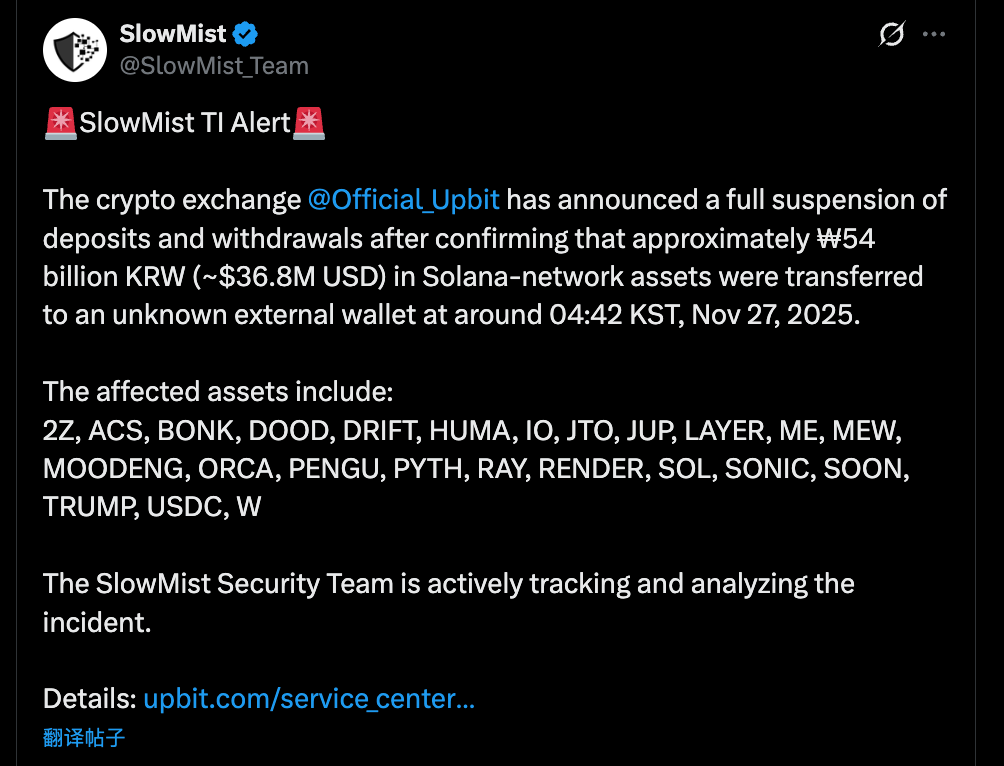

Ngày 27 tháng 11, Upbit—sàn giao dịch tiền mã hóa lớn nhất Hàn Quốc—xác nhận đã xảy ra sự cố bảo mật nghiêm trọng khiến khoảng 54 tỷ KRW (36,8 triệu USD) bị thất thoát.

Vào 04:42 ngày 27 tháng 11, khi phần lớn nhà giao dịch Hàn Quốc còn đang ngủ, ví nóng Solana của Upbit ghi nhận lượng tiền rút ra bất thường với quy mô lớn.

Các công ty an ninh blockchain như SlowMist xác định kẻ tấn công không nhắm vào một loại tài sản cụ thể mà thực hiện hành vi đánh cắp toàn bộ danh mục tài sản của Upbit trên mạng Solana.

Các tài sản bị chiếm đoạt bao gồm các token chủ chốt như SOL, USDC và gần như toàn bộ các token SPL lớn trong hệ sinh thái Solana.

Một phần danh mục tài sản bị đánh cắp:

- DeFi/Hạ tầng: JUP (Jupiter), RAY (Raydium), PYTH (Pyth Network), JTO (Jito), RENDER, IO, v.v.

- Meme/Cộng đồng: BONK, WIF, MOODENG, PENGU, MEW, TRUMP, v.v.

- Dự án khác: ACS, DRIFT, ZETA, SONIC, v.v.

Vụ trộm quy mô lớn này cho thấy kẻ tấn công nhiều khả năng đã truy cập được khóa riêng của ví nóng Solana của Upbit hoặc xâm nhập hệ thống ký lệnh, từ đó có thể xác thực và chuyển toàn bộ token SPL trong ví.

Đối với Upbit—đơn vị chiếm 80% thị phần thị trường tiền mã hóa Hàn Quốc và sở hữu chứng nhận bảo mật cao nhất từ Cơ quan Internet & An ninh Hàn Quốc (KISA)—đây là một sự cố đặc biệt nghiêm trọng.

Tuy nhiên, đây không phải là lần đầu tiên một sàn giao dịch Hàn Quốc bị tấn công.

Xét trên toàn cảnh, thị trường tiền mã hóa Hàn Quốc liên tục là mục tiêu của hacker—đặc biệt là từ Triều Tiên—trong tám năm qua.

Thị trường tiền mã hóa Hàn Quốc không chỉ là điểm nóng đầu cơ của nhà đầu tư nhỏ lẻ mà còn là máy rút tiền ưa thích của hacker Triều Tiên.

Tám năm xung đột mạng Bắc-Nam: Biên niên sử các vụ tấn công sàn giao dịch

Kỹ thuật tấn công đã chuyển từ hack brute-force sang kỹ nghệ xã hội tinh vi, và danh sách các sàn giao dịch Hàn Quốc bị nhắm đến ngày càng kéo dài.

Tổng thiệt hại: Khoảng 200 triệu KRW (200 triệu USD tại thời điểm bị đánh cắp; hiện tương đương hơn 1,2 tỷ USD, với 342.000 ETH bị đánh cắp từ Upbit năm 2019 hiện đã vượt hơn 1 tỷ USD)

- 2017: “Miền Tây hoang dã”—Hacker nhắm vào máy tính nhân viên

Năm 2017 đánh dấu sự khởi đầu của thị trường tăng trưởng tiền mã hóa và cũng là thời kỳ khó khăn cho các sàn giao dịch Hàn Quốc.

Bithumb—sàn lớn nhất Hàn Quốc—là nạn nhân lớn đầu tiên. Tháng 6, hacker xâm nhập máy tính cá nhân của một nhân viên Bithumb, đánh cắp dữ liệu cá nhân của khoảng 31.000 người dùng. Dựa vào đó, chúng thực hiện tấn công phishing có chủ đích và lấy đi khoảng 32 triệu KRW (32 triệu USD). Điều tra cho thấy dữ liệu khách hàng không mã hóa được lưu trên thiết bị cá nhân và các bản vá bảo mật cơ bản bị bỏ qua.

Sự cố này cho thấy lỗ hổng trong quản trị an ninh tại các sàn giao dịch Hàn Quốc thời điểm đó—ngay cả những quy tắc cơ bản như không lưu dữ liệu khách hàng trên máy tính cá nhân cũng không được thực hiện.

Sự sụp đổ của sàn giao dịch tầm trung Youbit còn nghiêm trọng hơn. Trong vòng một năm, Youbit hứng chịu hai vụ hack nghiêm trọng: gần 4.000 BTC (khoảng 5 triệu KRW hoặc 5 triệu USD) bị mất vào tháng 4, thêm 17% tài sản bị đánh cắp vào tháng 12. Không thể phục hồi, Youbit tuyên bố phá sản, cho phép người dùng rút 75% số dư, phần còn lại phải chờ xử lý phá sản kéo dài.

Sau vụ Youbit, KISA lần đầu công khai cáo buộc Triều Tiên đứng sau vụ tấn công, gửi thông điệp rõ ràng đến thị trường:

Các sàn giao dịch giờ đây đối mặt với nhóm hacker nhà nước có động cơ địa chính trị, không còn là tội phạm mạng thông thường.

- 2018: Vụ trộm ví nóng

Tháng 6 năm 2018 chứng kiến hàng loạt vụ tấn công vào thị trường Hàn Quốc.

Ngày 10 tháng 6, sàn Coinrail bị tấn công, mất hơn 40 triệu KRW (40 triệu USD). Khác với các vụ trước, hacker chủ yếu nhắm vào các token ICO (như NPXS của Pundi X), không phải Bitcoin hay Ethereum. Thông tin này khiến giá Bitcoin giảm hơn 10% trong thời gian ngắn, thị trường tiền mã hóa mất hơn 4 tỷ USD giá trị chỉ trong hai ngày.

Mười ngày sau, sàn lớn Bithumb bị hack, mất khoảng 31 triệu KRW (31 triệu USD) XRP và các token khác từ ví nóng. Trớ trêu thay, chỉ vài ngày trước đó, Bithumb thông báo trên Twitter rằng họ “đang chuyển tài sản sang ví lạnh để nâng cấp bảo mật.”

Đây là lần thứ ba Bithumb bị hack trong vòng mười tám tháng.

Chuỗi sự cố này đã làm tổn hại nghiêm trọng niềm tin thị trường. Bộ Khoa học và CNTT Hàn Quốc kiểm tra 21 sàn nội địa, chỉ 7 sàn vượt qua cả 85 tiêu chí bảo mật. 14 sàn còn lại “luôn ở mức nguy cơ bị hack”, với 12 sàn có lỗ hổng lớn trong quản lý ví lạnh.

- 2019: Vụ trộm 342.000 ETH của Upbit

Ngày 27 tháng 11 năm 2019, Upbit hứng chịu vụ trộm tiền mã hóa lớn nhất lịch sử Hàn Quốc.

Hacker lợi dụng quá trình hợp nhất ví để chuyển 342.000 ETH chỉ trong một giao dịch. Thay vì bán tháo, chúng sử dụng kỹ thuật “peel chain” để chia nhỏ tài sản thành vô số giao dịch nhỏ, chuyển qua hàng chục sàn không yêu cầu KYC và các dịch vụ trộn tiền.

Điều tra cho thấy 57% số ETH bị đánh cắp đã được đổi sang Bitcoin với mức chiết khấu 2,5% trên các sàn nghi là của Triều Tiên, phần còn lại 43% được rửa qua 51 sàn tại 13 quốc gia.

Đến tháng 11 năm 2024—năm năm sau—cảnh sát Hàn Quốc mới xác nhận nhóm Lazarus và Andariel của Triều Tiên là thủ phạm. Các điều tra viên truy vết địa chỉ IP, phân tích dòng tiền và phát hiện từ khóa đặc trưng Triều Tiên như “흘한 일” (“không quan trọng”) trong phần mềm tấn công.

Nhà chức trách Hàn Quốc phối hợp với FBI đã mất bốn năm truy tìm tài sản, cuối cùng thu hồi được 4,8 BTC (khoảng 600 triệu KRW) từ một sàn Thụy Sĩ và trả lại Upbit vào tháng 10 năm 2024.

So với tổng số bị mất, con số này là rất nhỏ.

- 2023: Sự cố GDAC

Ngày 9 tháng 4 năm 2023, sàn GDAC bị hack, mất khoảng 13 triệu KRW (13 triệu USD)—tương đương 23% tổng tài sản lưu ký.

Tài sản bị đánh cắp gồm khoảng 61 BTC, 350 ETH, 10 triệu token WEMIX và 220.000 USDT. Hacker chiếm quyền kiểm soát ví nóng của GDAC và nhanh chóng rửa một phần tiền qua Tornado Cash.

- 2025: Upbit lại bị tấn công—Tròn sáu năm ngày trước

Ngày 27 tháng 11, đúng sáu năm sau vụ tấn công trước, Upbit tiếp tục là nạn nhân của một vụ trộm lớn.

Vào 04:42, ví nóng Solana của Upbit ghi nhận dòng tiền bất thường, khoảng 54 tỷ KRW (36,8 triệu USD) bị chuyển tới các địa chỉ không xác định.

Sau vụ hack Upbit năm 2019, Hàn Quốc ban hành Đạo luật Đặc biệt năm 2020, yêu cầu mọi sàn giao dịch phải có chứng nhận ISMS và tài khoản ngân hàng định danh. Nhiều sàn nhỏ rút khỏi thị trường, chỉ còn lại các ông lớn. Upbit, được hậu thuẫn bởi Kakao và có chứng nhận, chiếm hơn 80% thị phần.

Dù đã sáu năm cải cách pháp lý, Upbit vẫn không tránh khỏi bị tấn công thêm lần nữa.

Đến thời điểm công bố, Upbit cam kết bồi thường đầy đủ cho người dùng bị ảnh hưởng, nhưng thông tin về thủ phạm và phương thức tấn công vẫn chưa được tiết lộ.

“Kimchi Premium”, hacker nhà nước và vũ khí hạt nhân

Việc các sàn giao dịch Hàn Quốc liên tục gặp sự cố bảo mật không chỉ là thất bại kỹ thuật—mà còn phản ánh thực tế địa chính trị khắc nghiệt.

Trong thị trường tập trung cao, thanh khoản lớn và đặc thù về địa lý, các sàn giao dịch Hàn Quốc buộc phải tự vệ với ngân sách bảo mật thương mại trước các nhóm hacker nhà nước mang tham vọng hạt nhân.

Đơn vị này chính là Lazarus Group.

Lazarus trực thuộc Cục Trinh sát Tổng hợp Triều Tiên (RGB) và là một trong những đội tác chiến mạng tinh nhuệ nhất của Bình Nhưỡng.

Trước khi nhắm vào tiền mã hóa, Lazarus đã chứng minh năng lực trong lĩnh vực tài chính truyền thống.

Chúng từng tấn công Sony Pictures năm 2014, đánh cắp 81 triệu KRW (81 triệu USD) từ Ngân hàng Bangladesh năm 2016 và phát động mã độc tống tiền WannaCry năm 2017, ảnh hưởng tới 150 quốc gia.

Từ năm 2017, Lazarus chuyển mục tiêu sang tiền mã hóa vì một lý do đơn giản:

Các sàn giao dịch tiền mã hóa ít bị quản lý, tiêu chuẩn bảo mật không đồng nhất và tài sản bị đánh cắp có thể chuyển xuyên biên giới trên chuỗi, né tránh lệnh trừng phạt quốc tế.

Hàn Quốc là mục tiêu lý tưởng.

Thứ nhất, đây là đối thủ địa chính trị tự nhiên. Tấn công doanh nghiệp Hàn Quốc giúp Triều Tiên vừa thu lợi vừa gây rối loạn ở “quốc gia đối địch”.

Thứ hai, “kimchi premium” tạo ra hồ thanh khoản hấp dẫn. Nhà đầu tư nhỏ lẻ Hàn Quốc nổi tiếng nhiệt tình, đẩy cầu tăng cao và tạo ra mức chênh lệch giá kéo dài khi KRW săn đón lượng tài sản mã hóa hạn chế.

Điều này khiến ví nóng của các sàn Hàn Quốc luôn nắm giữ lượng thanh khoản lớn hơn nhiều so với các thị trường khác—mỏ vàng cho hacker.

Thứ ba, lợi thế ngôn ngữ. Lazarus rất giỏi kỹ nghệ xã hội—đăng tin tuyển dụng giả, gửi email phishing, giả danh hỗ trợ khách hàng để lấy mã xác thực.

Không có rào cản ngôn ngữ, các cuộc tấn công phishing nhắm vào nhân viên và người dùng Hàn Quốc hiệu quả hơn nhiều.

Tiền bị đánh cắp đi đâu? Đây mới là vấn đề then chốt.

Báo cáo của Liên Hợp Quốc và các công ty phân tích blockchain đã truy vết tiền mã hóa bị Lazarus đánh cắp chuyển vào các chương trình hạt nhân, tên lửa của Triều Tiên.

Trước đây, Reuters từng dẫn báo cáo mật của Liên Hợp Quốc cho thấy Triều Tiên dùng tiền mã hóa bị đánh cắp để tài trợ phát triển tên lửa.

Tháng 5 năm 2023, Phó Cố vấn An ninh Quốc gia Mỹ Anne Neuberger xác nhận khoảng 50% ngân sách cho chương trình tên lửa của Triều Tiên đến từ tấn công mạng và trộm tiền mã hóa, tăng từ mức “khoảng một phần ba” hồi tháng 7 năm 2022.

Nói cách khác, mỗi vụ hack sàn giao dịch Hàn Quốc có thể gián tiếp nuôi dưỡng chương trình vũ khí hạt nhân bên kia biên giới.

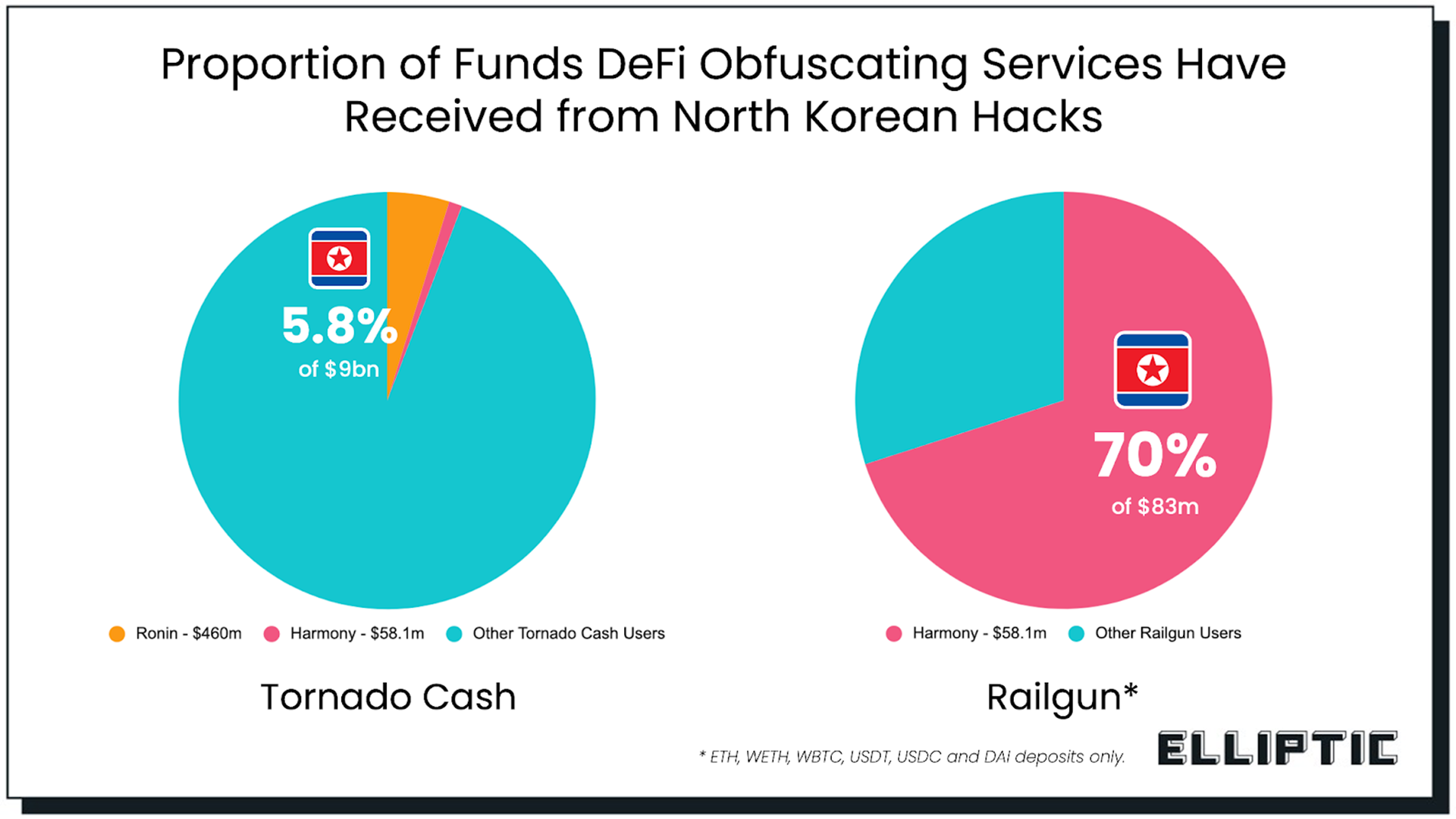

Quy trình rửa tiền hiện tại cực kỳ tinh vi: tài sản bị chia nhỏ bằng kỹ thuật “peel chain”, trộn qua Tornado Cash hoặc Sinbad, đổi sang Bitcoin với giá chiết khấu trên các sàn Triều Tiên điều hành, rồi cuối cùng quy đổi sang tiền pháp định qua các kênh ngầm ở Trung Quốc và Nga.

Với 342.000 ETH bị đánh cắp từ Upbit năm 2019, cảnh sát Hàn Quốc xác định 57% đã được đổi sang Bitcoin tại ba sàn do Triều Tiên vận hành với mức chiết khấu 2,5%, phần còn lại 43% rửa qua 51 sàn tại 13 quốc gia. Phần lớn tài sản vẫn chưa thể thu hồi sau nhiều năm.

Điều này cho thấy thách thức cốt lõi các sàn Hàn Quốc đang đối mặt:

Một bên là Lazarus sở hữu nguồn lực quốc gia, đầu tư không giới hạn, hoạt động liên tục. Bên còn lại, các doanh nghiệp thương mại như Upbit, Bithumb phải chống chọi với các mối đe dọa nhà nước không ngừng nghỉ.

Ngay cả các sàn lớn, kiểm toán bảo mật nghiêm ngặt cũng khó chống đỡ trước các cuộc tấn công quốc gia dai dẳng.

Đây không chỉ là vấn đề của riêng Hàn Quốc

Tám năm, hơn một chục vụ tấn công và 200 triệu KRW (200 triệu USD) thiệt hại—nếu chỉ xem đây là vấn đề nội bộ Hàn Quốc, bạn đã bỏ qua bức tranh toàn cầu.

Kinh nghiệm của các sàn giao dịch Hàn Quốc là dự báo cho cuộc chiến của ngành tiền mã hóa với các đối thủ nhà nước.

Triều Tiên là nổi bật nhất, nhưng không phải duy nhất. Nhóm đe dọa Nga từng tấn công DeFi; hacker Iran nhắm vào doanh nghiệp tiền mã hóa Israel; Triều Tiên mở rộng phạm vi toàn cầu với vụ hack Bybit trị giá 1,5 tỷ USD năm 2025 và vụ Ronin 625 triệu USD năm 2022, ảnh hưởng trên phạm vi toàn cầu.

Ngành tiền mã hóa đối mặt với thách thức căn bản: mọi thứ đều phải đi qua các cổng trung gian tập trung.

Dù blockchain có bảo mật đến đâu, tài sản cuối cùng vẫn phải chuyển qua sàn giao dịch, cầu nối và ví nóng—mục tiêu lý tưởng cho hacker.

Những điểm nút này tập trung lượng tài sản khổng lồ nhưng lại do các doanh nghiệp thương mại với nguồn lực hạn chế quản lý, trở thành sân săn mồi cho hacker nhà nước.

Tài nguyên giữa bên phòng thủ và tấn công vốn không cân bằng. Lazarus có thể thất bại hàng trăm lần; một sàn giao dịch chỉ được phép thất bại một lần.

“Kimchi premium” sẽ tiếp tục thu hút nhà đầu tư quốc tế và nhỏ lẻ nội địa. Lazarus sẽ không dừng lại dù đã bị phơi bày, và cuộc chiến giữa các sàn Hàn Quốc với hacker nhà nước vẫn còn tiếp diễn.

Hãy hy vọng số tiền bị đánh cắp tiếp theo sẽ không phải là của bạn.

Tuyên bố:

- Bài viết này được đăng lại từ [TechFlow]. Bản quyền thuộc về tác giả gốc [TechFlow]. Nếu có thắc mắc về việc đăng lại, vui lòng liên hệ đội ngũ Gate Learn để được xử lý theo quy trình.

- Miễn trừ trách nhiệm: Quan điểm và ý kiến trong bài viết chỉ là ý kiến cá nhân của tác giả, không cấu thành lời khuyên đầu tư.

- Các phiên bản ngôn ngữ khác do đội ngũ Gate Learn dịch. Trừ khi Gate được dẫn nguồn, không được phép sao chép, phân phối hoặc đạo văn các bài dịch.

Bài viết liên quan

Tronscan là gì và Bạn có thể sử dụng nó như thế nào vào năm 2025?

Coti là gì? Tất cả những gì bạn cần biết về COTI

Stablecoin là gì?

Mọi thứ bạn cần biết về Blockchain

HODL là gì